โพสต์ต้นฉบับโดย Max Cobo Security Director

ที่มา: Cobo Global

Cobo Security Director Max ได้รับเชิญจาก Moledao แบ่งปันบทเรียนด้านความปลอดภัย DeFi สำหรับสมาชิกชุมชนผ่านทางอินเทอร์เน็ต Max ตรวจสอบเหตุการณ์ด้านความปลอดภัยที่สำคัญที่พบโดยอุตสาหกรรม Web3 ในปีที่ผ่านมาและมุ่งเน้นไปที่สาเหตุของเหตุการณ์ด้านความปลอดภัยเหล่านี้และวิธีหลีกเลี่ยง นอกจากนี้ เขายังได้สรุปช่องโหว่ด้านความปลอดภัยและมาตรการป้องกันของสัญญาอัจฉริยะทั่วไป จะได้รับ ที่นี่ เราแบ่งเนื้อหาที่แบ่งปันโดย Max ออกเป็นสองรุ่นสำหรับการรวบรวมโดยผู้ที่ชื่นชอบ DeFi

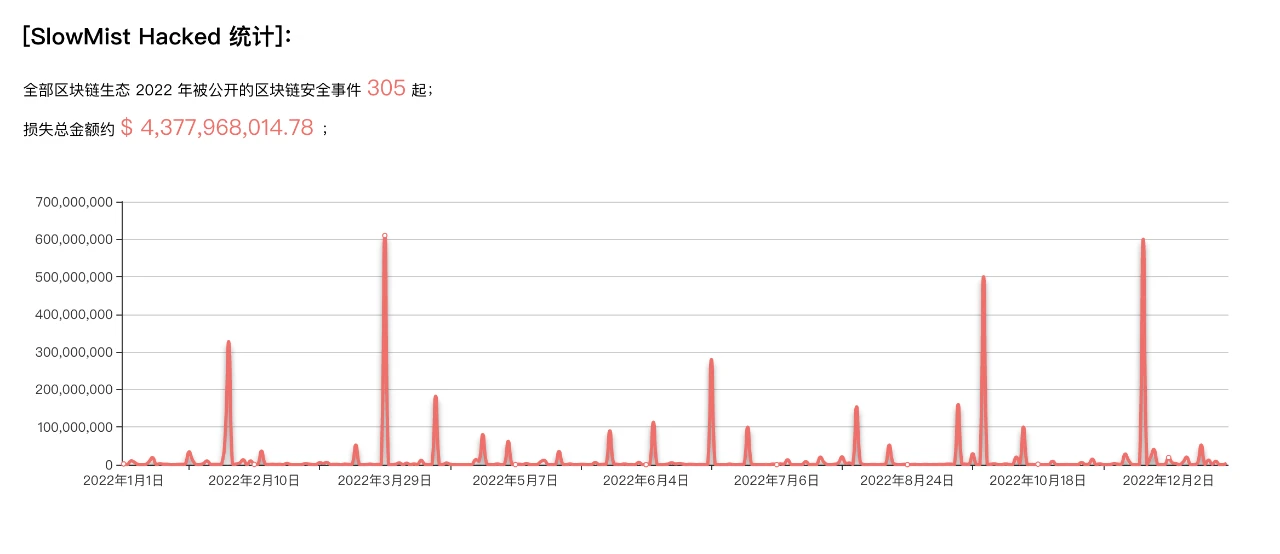

ตามสถิติของ SlowMist ในปี 2565 จะมี300 เหตุการณ์ด้านความปลอดภัยของบล็อกเชนหลายเหตุการณ์ที่เกี่ยวข้องกับจำนวนรวม4.3 พันล้านเหรียญสหรัฐ。

ชื่อเรื่องรอง

Ronin Bridge

การตรวจสอบเหตุการณ์:

เมื่อวันที่ 23 มีนาคม 2022 เกม NFT Axie Infinity sidechain Ronin Network ระบุว่าได้ค้นพบก่อนหน้านี้ว่าโหนดตรวจสอบความถูกต้อง Ronin ของ Sky Mavis และโหนดตรวจสอบ Axie DAO ถูกบุกรุก ส่งผลให้เกิดการเชื่อมโยง 173,600 โทเค็นในการทำธุรกรรมสองครั้ง ETH (มูลค่าปัจจุบัน มากกว่า 590 ล้านเหรียญสหรัฐ) และ 25.5 ล้านเหรียญสหรัฐ

กระทรวงการคลังสหรัฐฯ ระบุว่ากลุ่มแฮ็กเกอร์ชาวเกาหลีเหนือ Lazarus เชื่อมโยงกับการแฮ็กเครือข่าย AxieInfinity Ronin มูลค่า 625 ล้านดอลลาร์

ตามที่ผู้คนคุ้นเคยกับเรื่องที่สื่ออ้างถึง แฮ็กเกอร์ติดต่อพนักงานของ Sky Mavis ผู้พัฒนา Axie Infinity ผ่านทาง LinkedIn และบอกเขาว่าเขาได้รับการว่าจ้างด้วยเงินเดือนสูงหลังจากสัมภาษณ์หลายรอบ จากนั้นพนักงานก็ดาวน์โหลดจดหมาย ข้อเสนอ ปลอมที่แสดงเป็นเอกสาร PDF ทำให้ซอฟต์แวร์แฮ็คแทรกซึมเข้าไปในระบบของโรนิน ด้วยเหตุนี้จึงแฮ็กและเข้าควบคุมตัวตรวจสอบสี่ในเก้าตัวบนเครือข่ายโรนิน ซึ่งขาดตัวตรวจสอบความถูกต้องเพียงตัวเดียวที่ไม่สามารถควบคุมได้อย่างเต็มที่ ต่อจากนั้น แฮ็กเกอร์เข้าควบคุม Axie DAO ซึ่งไม่ถูกเพิกถอน เพื่อให้บรรลุถึงการบุกรุกขั้นสุดท้าย

กลุ่มแฮ็กเกอร์ของเกาหลีเหนือมีมาช้านานแล้วสมัยที่เทคโนโลยี Web3 ยังไม่เป็นที่นิยม มีรายงานข่าวมากมายว่าธนาคารหรือสถาบันการค้าขนาดใหญ่บางแห่งถูกแฮ็ก ปัจจุบัน กลุ่มแฮ็กเกอร์แบบดั้งเดิมจำนวนมากขึ้นเรื่อย ๆ รวมถึงกองกำลังระดับรัฐบางส่วนได้พัฒนาจากการขโมยข้อมูลและข้อมูลบัตรเครดิตในอดีตไปสู่การโจมตีโครงการบล็อกเชนและได้รับผลประโยชน์โดยตรงโดยตรง

วิธีการโจมตีของเหตุการณ์นี้เป็นเรื่องปกติมาก ในฟิลด์ ความปลอดภัยแบบดั้งเดิม เรียกว่า APT ซึ่งย่อมาจาก Advanced Persistent Threat เมื่อกลุ่มแฮ็กเกอร์ระบุเป้าหมายได้ ก็จะใช้วิศวกรรมสังคมและวิธีการอื่นๆ เพื่อควบคุมคอมพิวเตอร์ในองค์กรเป้าหมายเป็นอันดับแรก เพื่อเป็นจุดเริ่มต้นสำหรับการเจาะระบบต่อไป และบรรลุวัตถุประสงค์ของการโจมตีในที่สุด

ชื่อเรื่องรอง

Wormhole

การตรวจสอบเหตุการณ์:

ตามรายงานของ Wormhole เกี่ยวกับเหตุการณ์ดังกล่าว ช่องโหว่ของ Wormhole ในเหตุการณ์นี้คือมีข้อผิดพลาดในรหัสยืนยันลายเซ็นของสัญญา Wormhole หลักที่ฝั่ง Solana ซึ่งทำให้ผู้โจมตีสามารถปลอมแปลงข้อความจาก ผู้พิทักษ์ เพื่อสร้าง Wormhole ได้ -ห่อ ETH หายไปประมาณ 120,000 ETH

Jump Crypto ลงทุน 120,000 Ethereum เพื่อชดเชยการสูญเสีย Wormhole ซึ่งเป็นสะพานข้ามโซ่และสนับสนุนการพัฒนา Wormhole อย่างต่อเนื่อง

ชื่อเรื่องรอง

Nomad Bridge

การตรวจสอบเหตุการณ์:

โปรโตคอลการทำงานร่วมกันข้ามสายโซ่ Nomad Bridge ถูกแฮ็กเนื่องจากรูทที่เชื่อถือได้ของสัญญา Nomad Bridge Replica ถูกตั้งค่าเป็น 0x 0 ระหว่างการเริ่มต้น และรูทเก่าไม่ได้ใช้งานไม่ได้เมื่อมีการแก้ไขรูทที่เชื่อถือได้ ซึ่งทำให้ผู้โจมตีสามารถ ข้อความที่สร้างโดยพลการถูกใช้เพื่อขโมยเงินจากสะพานและผู้โจมตีสามารถดึงมูลค่ากว่า 190 ล้านดอลลาร์จากการโจมตี

แฮ็กเกอร์ใช้ประโยชน์จากช่องโหว่นี้เพื่อค้นหาธุรกรรมที่ถูกต้องและส่งข้อมูลธุรกรรมที่มีโครงสร้างซ้ำๆ เพื่อดึงเงินที่ถูกล็อคของสะพานข้ามโซ่ ส่งผลให้เงินที่ถูกล็อคเกือบทั้งหมดบน Nomad ถูกขโมยไป

การตรวจสอบ PeckShield แสดงให้เห็นว่าในการโจมตี Nomad ที่อยู่ประมาณ 41 แห่งทำกำไรได้ประมาณ 152 ล้านดอลลาร์สหรัฐ (คิดเป็น 80%) รวมถึงหุ่นยนต์ MEV ประมาณ 7 ตัว (ประมาณ 7.1 ล้านดอลลาร์สหรัฐ) แฮ็กเกอร์ Rari Capital (ประมาณ 3.4 ล้านดอลลาร์สหรัฐ ) USD) และแฮ็กเกอร์หมวกขาว 6 คน (ประมาณ USD 8.2 ล้านเหรียญ) ประมาณ 10% ของที่อยู่ชื่อโดเมน ENS ทำกำไรได้ 6.1 ล้านเหรียญสหรัฐฯ

เหตุการณ์ Nomad Bridge เป็นเรื่องปกติมากโดยพื้นฐานแล้วเป็นเพราะมีปัญหาบางอย่างในการตั้งค่าระหว่างการเริ่มต้น หากแฮ็กเกอร์พบชุดของธุรกรรมที่ครั้งหนึ่งเคยถูกต้องและเผยแพร่ซ้ำ เงินทุนที่เกี่ยวข้องในธุรกรรมที่ถูกต้องนั้นจะหายไปอีกครั้ง ดำเนินการ และคืนเงินให้กับแฮ็กเกอร์ มีผู้เข้าร่วมมากมายในระบบนิเวศ Ethereum ทั้งหมด นอกจากปาร์ตี้และผู้เข้าร่วมโครงการแล้วยังมีหุ่นยนต์ MEV จำนวนมาก ในกรณีนี้ เมื่อหุ่นยนต์อัตโนมัติค้นพบธุรกรรมการโจมตี ไม่ว่าใครจะเป็นผู้เผยแพร่ก็ตาม ผู้ที่เผยแพร่ก็จะได้รับประโยชน์ ตราบใดที่ครอบคลุมค่าน้ำมัน ทุกคนจะออกอากาศมากขึ้น ดังนั้นเหตุการณ์ทั้งหมดจึงกลายเป็นเหตุการณ์ที่ฉกฉวยเงิน มีที่อยู่มากมายที่เกี่ยวข้องในเหตุการณ์นี้ แม้ว่า Project Party จะพบที่อยู่บางส่วนของ ENS และแฮ็กเกอร์หมวกขาวบางคนในภายหลังและกู้คืนเงินทุนบางส่วนได้ หากแฮ็กเกอร์ใช้อุปกรณ์ที่สะอาดมากและที่อยู่ที่สะอาดมาก จะเป็นการยากที่จะค้นหาว่าใครอยู่เบื้องหลังจากมุมมองของการเชื่อมโยงข้อมูลบางส่วน

ชื่อเรื่องรอง

Beanstalk

การตรวจสอบเหตุการณ์:

Beanstalk Farms ซึ่งเป็นโครงการอัลกอริทึม Stablecoin ที่ใช้ Ethereum สูญเสียไปประมาณ 182 ล้านดอลลาร์จากการโจมตีแบบ Flash Loan สินทรัพย์เฉพาะ ได้แก่ 79238241 BEAN 3 CRV-f, 1637956 BEANLUSD-f, 36084584 BEAN และ 0.54 UNI- V2_WETH_BEAN ผู้โจมตีทำรายได้มากกว่า 80 ล้านดอลลาร์ รวมถึง Ethereum ประมาณ 24,830 รายการและ BEAN 36 ล้าน

สาเหตุหลักของการโจมตีนี้คือไม่มีช่วงเวลาระหว่างสองขั้นตอนของการลงคะแนนและการดำเนินการตามข้อเสนอ เพื่อให้ผู้โจมตีสามารถดำเนินการข้อเสนอที่เป็นอันตรายได้โดยตรงโดยไม่ต้องมีการตรวจสอบจากชุมชนหลังจากการลงคะแนนเสร็จสิ้น

ขั้นตอนการโจมตี:

ซื้อโทเค็นล่วงหน้าหนึ่งวันและรับคำมั่นว่าจะได้รับคุณสมบัติของข้อเสนอ และสร้างสัญญาข้อเสนอที่เป็นอันตราย

รับโทเค็นจำนวนมากเพื่อโหวตสัญญาที่เป็นอันตรายผ่านสินเชื่อแฟลช

การดำเนินการตามสัญญาที่เป็นอันตรายเสร็จสิ้นการเก็งกำไร

ก็เป็นกรณีทั่วไปของ Beanstalk เช่นกัน แฮ็กเกอร์ไม่ได้ใช้ช่องโหว่ใด ๆ แต่ใช้กลไกของโครงการเท่านั้น กลไกของโครงการนี้คือทุกคนสามารถส่งข้อเสนอหลังจากจดจำนองโทเค็น และข้อเสนอยังเป็นสัญญาอีกด้วย ผู้โจมตีซื้อโทเค็นจำนวนหนึ่งในวันก่อนการโจมตี จากนั้นส่งข้อเสนอที่เป็นอันตราย ข้อเสนอสามารถลงคะแนนได้หลังจาก 24 ชั่วโมง ไม่มีกรอบเวลาหลังจากการลงคะแนน และไม่มีการล็อกเวลา การลงคะแนนเสียงผ่าน ก็สามารถดำเนินการได้ทันที

ชื่อเรื่องรอง

Wintermute

การตรวจสอบเหตุการณ์:

ในเช้าวันที่ 21 กันยายน 2022 Evgeny Gaevoy ประกาศความคืบหน้าของเหตุการณ์การโจรกรรมทาง Twitter โดยกล่าวว่า Wintermute ได้ใช้คำหยาบคายและเครื่องมือภายในเพื่อสร้างที่อยู่กระเป๋าสตางค์ในเดือนมิถุนายน เหตุผลนี้คือเพื่อเพิ่มประสิทธิภาพค่าธรรมเนียมการจัดการ ไม่ใช่แค่เพื่อสร้างชื่อที่ดี และกล่าวว่าหลังจากเรียนรู้เกี่ยวกับช่องโหว่ใน Profanity เมื่อสัปดาห์ที่แล้ว Wintermute ได้เร่งการเลิกใช้คีย์เก่า แต่เนื่องจากข้อผิดพลาดภายใน (ของมนุษย์) ทำให้มีการเรียกใช้ฟังก์ชันที่ไม่ถูกต้อง ดังนั้น Wintermute จึงไม่ลบลายเซ็นและการดำเนินการของที่อยู่ที่ติดไวรัส

เราจะเห็นว่ามีเลข 0 แปดตัวอยู่หน้าที่อยู่ออนไลน์จำนวนมาก ยิ่งมีเลข 0 ในที่อยู่ Ethereum มากเท่าไหร่ ค่าธรรมเนียมการจัดการก็จะยิ่งน้อยลงเท่านั้น ดังนั้น บอท MEV และโปรเจกต์ปาร์ตี้จำนวนมากจึงชอบใช้มันโดยเฉพาะบางตัวที่มีราคาค่อนข้างสูง . ดำเนินการบ่อย.

Wintermute เป็นผู้ดูแลสภาพคล่อง ในเวลานั้น พวกเขาส่งโทเค็นจำนวนมากเพื่อทำสัญญาและใช้โปรแกรมสร้างหมายเลขอัจฉริยะเพื่อสร้างที่อยู่ของสัญญา เจ้าของสัญญานี้เป็นชื่อที่ดีเช่นกัน น่าเสียดาย คีย์ส่วนตัวของชื่อที่ดีของเจ้าของถูกบังคับคำนวณและเงินทั้งหมดในสัญญาถูกโอนออกไปโดยตรง

ชื่อเรื่องรอง

Harmony Bridge

การตรวจสอบเหตุการณ์:

สะพานข้ามสะพาน Horizon สูญเสียมากกว่า 100 ล้านดอลลาร์ รวมถึง Ethereum มากกว่า 13,000 และ 5,000 BNB

ตามผู้ก่อตั้ง Harmony การโจมตี Horizon เกิดจากการรั่วไหลของคีย์ส่วนตัว

บลูมเบิร์กรายงานว่ากลุ่มแฮ็คชาวเกาหลีเหนือที่น่าสงสัยซึ่งรู้จักกันในชื่อ Lazarus Group เชื่อว่าอยู่เบื้องหลังการขโมยเงิน 100 ล้านดอลลาร์บนสะพาน Harmony cross-chain bridge Horizon ตามรายงานการวิเคราะห์ใหม่โดยบริษัทวิจัยบล็อกเชน Elliptic การวิเคราะห์ของ Elliptic เน้นปัจจัยสำคัญในการแฮ็กที่ชี้ไปที่ Lazarus Group รวมถึงการฟอกเงินแบบเป็นโปรแกรมที่โอนเข้า Tornado.Cash โดยอัตโนมัติเพื่อจำลองเหตุการณ์ Ronin Bridge และระยะเวลาของการโจรกรรม

ชื่อเรื่องรอง

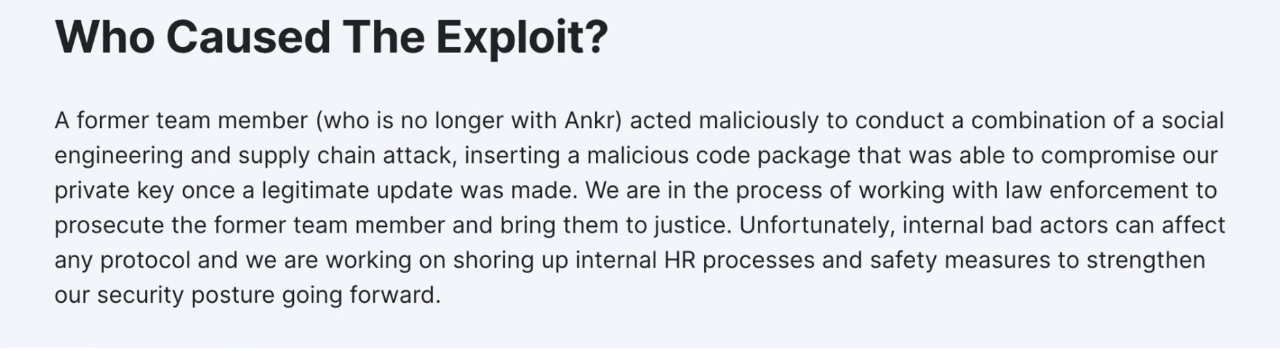

Ankr

การตรวจสอบเหตุการณ์:

Ankr: สัญญาการปรับปรุงผู้ปรับใช้

Ankr: Deployer โอน BNB ไปยัง Ankr Exploiter

Ankr Exploiter สร้างขึ้นด้วยวิธีการสร้างเหรียญของสัญญาที่อัปเดต

aBNBc กว่า 10 ล้านล้านชิ้นถูกสร้างขึ้นจากอากาศบาง ๆ แฮ็กเกอร์ A แลกเปลี่ยน aBNBc เป็น 5 ล้าน USDC ผ่าน PancakeSwap ซึ่งทำให้กลุ่มธุรกรรมว่างเปล่าและทำให้ aBNBc เกือบกลับมาเป็นศูนย์ แฮ็กเกอร์ A โอนสกุลเงินไปยัง Ethereum และโอนไปยัง Tornado ในภายหลัง เงินสด.

ประมาณครึ่งชั่วโมงหลังจากแฮ็กเกอร์ A สร้างเหรียญ aBNBc ร่วงลง สร้างโอกาสในการเก็งกำไร Arbitrageur B ใช้การตั้งค่าน้ำหนักล่วงเวลาเฉลี่ย 6 ชั่วโมงของเครื่อง oracle ของข้อตกลงการให้ยืม Helio และใช้ส่วนต่างราคาระหว่าง aBNBc ในตลาดกับ ในระบบ Helio เพื่อตั้งค่า Swapped เป็น hBNB และจำนำ hBNB จาก Stablecoin HAY และแลกเปลี่ยนเป็น BNB และ USDC มีการถอน Stablecoins และ BNB รวมกว่า 17 ล้านดอลลาร์สหรัฐ ซึ่งโดยทั่วไปทำให้การซื้อขายของ HAY ว่างเปล่า สระว่ายน้ำคู่

Ankr จะโอนเงินจากกองทุนฟื้นฟูมูลค่า 15 ล้านดอลลาร์เพื่อซื้อ HAY เพิ่มเติมเพื่อชดเชยผู้ที่ตกเป็นเหยื่อของการโจมตี

การสูญเสีย Ankr โดยรวมนั้นไม่ใหญ่นัก เรามาพูดถึงมันทีละรายการ เนื่องจากตอนนี้โปรเจ็กต์ DeFi จำนวนมากกลายเป็นตัวต่อเลโก้ A ขึ้นอยู่กับ B, B ขึ้นอยู่กับ C และส่วนประกอบต่างๆ ดังนั้นเมื่อมีปัญหาในลิงค์หนึ่งในห่วงโซ่ ต้นน้ำและปลายน้ำทั้งหมดในห่วงโซ่ทั้งหมดอาจได้รับผลกระทบ

ชื่อเรื่องรอง

Mango

การตรวจสอบเหตุการณ์:

แฮ็กเกอร์ใช้สองบัญชีที่มีเงินเริ่มต้นรวม 10 ล้าน USDT

ในขั้นตอนแรก แฮกเกอร์โอนเงิน 5 ล้านเหรียญสหรัฐไปยังที่อยู่ A และ B ของแพลตฟอร์มการซื้อขาย Mango ตามลำดับ

ในขั้นตอนที่สอง แฮ็กเกอร์ใช้แพลตฟอร์มขายชอร์ตสัญญาถาวร MNGO บน Mango ผ่านที่อยู่ A ราคาเปิดคือ 0.0382 ดอลลาร์สหรัฐ และสถานะขายคือ 483 ล้าน ในขณะเดียวกัน แฮ็กเกอร์ก็ long MNGO ที่อยู่ B และราคาเปิดที่ 0.0382 ดอลลาร์สหรัฐ ตำแหน่ง Long 483 ล้าน (สาเหตุที่เปิดทั้ง Long และ Short คือ Mango Platform ไม่ลึกพอ ถ้าไม่แข่งกับตัวเองก็เปิด Position สูงๆ ยาก)

ในขั้นตอนที่สาม แฮ็กเกอร์หันไปรอบ ๆ และดึงราคาสปอตของ MNGO ในหลายแพลตฟอร์ม (FTX, Ascendex) ขึ้น ทำให้ราคาเพิ่มขึ้น 5-10 เท่า ราคาของ MNGO บนแพลตฟอร์ม Mango เพิ่มขึ้นจาก 0.0382 เหรียญสหรัฐเป็น สูงสุด 0.91 เหรียญสหรัฐ

ในขั้นตอนที่สี่ กำไรจากสถานะ Long ของแฮ็กเกอร์คือ 483 ล้าน * (0.91 ดอลลาร์ - 0.0382 ดอลลาร์) = 420 ล้านดอลลาร์ จากนั้นแฮ็กเกอร์จะใช้ทรัพย์สินสุทธิของบัญชีที่ยืมมาจาก Mango โชคดีที่แพลตฟอร์มขาดสภาพคล่องและแฮ็กเกอร์ลงเอยด้วยการให้ยืมเงินเกือบ 115 ล้านดอลลาร์เท่านั้น

หลังจากการโจมตี แฮ็กเกอร์ได้ออกข้อเสนอใหม่ โดยแสดงความหวังว่ารัฐบาลจะใช้เงินคงคลัง (70 ล้านดอลลาร์) เพื่อชำระหนี้เสียของข้อตกลง เป็นที่เข้าใจกันว่ากองทุนคงคลังในปัจจุบันมีมูลค่าประมาณ 144 ล้านเหรียญสหรัฐ ซึ่งรวมถึง MNGO Token มูลค่า 88.5 ล้านเหรียญสหรัฐ และ USDC มูลค่าเกือบ 60 ล้านเหรียญสหรัฐ แฮ็กเกอร์กล่าวว่าหากเจ้าหน้าที่เห็นด้วยกับแผนนี้ เงินบางส่วนที่ถูกขโมยไปจะถูกส่งคืน ในขณะที่หวังว่าจะไม่มีการสอบสวนทางอาญาหรือการอายัดเงิน หากข้อเสนอนี้ผ่าน ฉันจะส่ง MSOL, SOL และ MNGO ในบัญชีนี้ไปยังที่อยู่ที่ประกาศโดยทีม Mango คลัง Mango จะถูกใช้เพื่อครอบคลุมหนี้เสียที่เหลืออยู่ในข้อตกลง และผู้ใช้ทั้งหมดที่มีหนี้เสีย จะได้รับการชดเชยเต็มจำนวน…. ..เมื่อโทเค็นถูกส่งคืนตามที่อธิบายไว้ข้างต้น จะไม่มีการสืบสวนทางอาญาหรือการอายัดเงิน”

จากข้อมูลของ CoinDesk ผู้โจมตี Mango Avraham Eisenberg ซึ่งถูกระบุตัวตนก่อนหน้านี้ถูกจับกุมในเปอร์โตริโกเมื่อวันที่ 26 ธันวาคม 2022 Avraham Eisenberg ต้องเผชิญกับข้อหาฉ้อโกงสินค้าโภคภัณฑ์และการยักย้ายถ่ายเทสินค้า ซึ่งอาจมีโทษปรับและจำคุก

เหตุการณ์ของ Mango สามารถกำหนดได้ว่าเป็นเหตุการณ์ด้านความปลอดภัยหรือพฤติกรรมการเก็งกำไร เนื่องจากปัญหาไม่ใช่ช่องโหว่ด้านความปลอดภัย แต่เป็นช่องโหว่ของรูปแบบธุรกิจ หมวดหมู่การซื้อขายประกอบด้วยสกุลเงินที่มีมูลค่าตลาดสูงเช่น BTC และ ETH รวมถึงสกุลเงินขนาดเล็กเช่น MNGO เมื่อสภาพคล่องของสกุลเงินขนาดเล็กนี้ไม่เพียงพอในตลาดหมีก็เป็นไปได้ที่จะดึงราคาของสกุลเงินขึ้นด้วย เงินจำนวนเล็กน้อย การจัดการราคาสกุลเงินแบบนี้ทำให้การจัดการตำแหน่งของแพลตฟอร์มสัญญาถาวรทำได้ยากมาก

ดังนั้น ในฐานะฝ่ายโครงการ เราต้องพิจารณาสถานการณ์ต่างๆ อย่างครบถ้วน และเมื่อทำการทดสอบ เราต้องรวมสถานการณ์ทั้งหมดที่เกินความคาดหมายไว้ในกรณีทดสอบ

ลิงค์ต้นฉบับ