この記事のハッシュ (SHA 1):73c704b01c20bcc2137e83c1446832be2b4f779f

番号: Lianyuan Security Knowledge No.013

ブロックチェーン技術は、その分散型かつ透明性の高い特性により、現代の金融、サプライチェーン、データストレージなどの多くの分野で重要なインフラストラクチャとなっています。しかし、テクノロジーの発展に伴い、ブロックチェーン システムはますます複雑なセキュリティ課題にも直面しています。 ChainSource セキュリティ チームは、L0 (基盤となるインフラストラクチャ)、L1 (メイン チェーン)、L2 (拡張ソリューション)、L3 (アプリケーション層) のさまざまなレベルで分析を実施します。これら 4 つの主要なブロックチェーン レベルのセキュリティを包括的に分析し、それらが直面する課題と対応戦略について、具体的なケースを交えて説明します。

レイヤ 0: 基盤となるインフラストラクチャのセキュリティ

L0 層は、ハードウェア、ネットワーク、コンセンサス メカニズムを含むブロックチェーンのインフラストラクチャです。この層のセキュリティは、ブロックチェーン システム全体の安定性とセキュリティに直接影響します。

セキュリティ上の課題:

ハードウェア セキュリティ: ハードウェア デバイスは物理的な攻撃や誤動作の影響を受け、データ漏洩やシステム クラッシュにつながる可能性があります。

ネットワーク セキュリティ: ブロックチェーン ネットワークは DDoS 攻撃を受ける可能性があり、ネットワークの通常の動作に影響を与えます。

コンセンサス メカニズムのセキュリティ: コンセンサス メカニズム (PoW、PoS など) が攻撃される可能性があり、二重支払い攻撃やフォークの問題が発生します。

安全対策:

ハードウェア暗号化: ハードウェア セキュリティ モジュール (HSM) と信頼された実行環境 (TEE) を使用して、キーと機密データを保護します。

ネットワーク保護: ファイアウォールと DDoS 保護メカニズムを導入して、ネットワークの安定性を確保します。

コンセンサスメカニズムの最適化: コンセンサスアルゴリズムを改善し、Proof of Work (PoW) の計算複雑性の増加や Proof of Stake (PoS) のマルチレベル検証メカニズムの採用など、攻撃の難易度を高めます。

事例: イーサリアム クラシックは、イーサリアムの元のチェーンを継承するイーサリアムのフォーク チェーンです。 2019 年と 2020 年に、ETC ネットワークはそれぞれ複数の 51% 攻撃を受け、攻撃者はネットワークのコンピューティング能力の 50% 以上を制御し、複数の再組織化攻撃を実行しました。その結果、二重支出現象が発生し、数百万米ドルの資産が重大な損失を被りました。ネットワークの信頼性とセキュリティに影響を与えました。それ以来、ETC コミュニティはネットワーク監視を強化し、51% 攻撃を検出して防御するツールを導入し、攻撃コストを増加させてきました。

レイヤ 1: メインチェーンのセキュリティ

L1 層はブロックチェーンのメイン チェーン部分を指し、ブロックチェーンのプロトコルとデータ構造が含まれます。この層のセキュリティは、ブロックチェーン ネットワークの完全性とデータの非改ざん性に関連しています。

セキュリティ上の課題:

プロトコルの脆弱性: ブロックチェーン プロトコルには、悪意を持って悪用される可能性のある設計上の欠陥や実装の抜け穴がある可能性があります。

スマート コントラクトの脆弱性: スマート コントラクトのコードに抜け穴があり、資金の盗難や契約の悪用につながる可能性があります。

ノードのセキュリティ: ノードが攻撃される可能性があり、ブロックチェーン ネットワーク全体の通常の動作に影響を与えます。

安全対策:

プロトコル監査: ブロックチェーン プロトコルのセキュリティ監査を定期的に実施し、潜在的な脆弱性を発見して修復します。

スマート コントラクトの監査: ツールとサードパーティの監査サービスを使用して、スマート コントラクト コードの包括的なレビューを実施し、セキュリティを確保します。

ノードの保護: 侵入検知システム (IDS) とファイアウォールを導入して、ノードを攻撃から保護します。

事例: 2016 年、イーサリアムの DAO (分散型自律組織) が攻撃されました。この事件では、イーサリアム ネットワークのセキュリティが関与しており、攻撃者は DAO スマート コントラクトの脆弱性 (再帰呼び出しの脆弱性) を悪用して、二重消費攻撃を実行しました。 5000万ドル相当のイーサリアム。この事件により、イーサリアムコミュニティは盗まれた資金をロールバックするためにハードフォークを実施する決定を下し、その結果イーサリアム(ETH)とイーサリアムクラシック(ETC)が誕生し、ネットワークセキュリティを強化するためにより厳格な契約監査とセキュリティレビューメカニズムが導入されました。

レイヤ 2: 拡張ソリューション セキュリティ

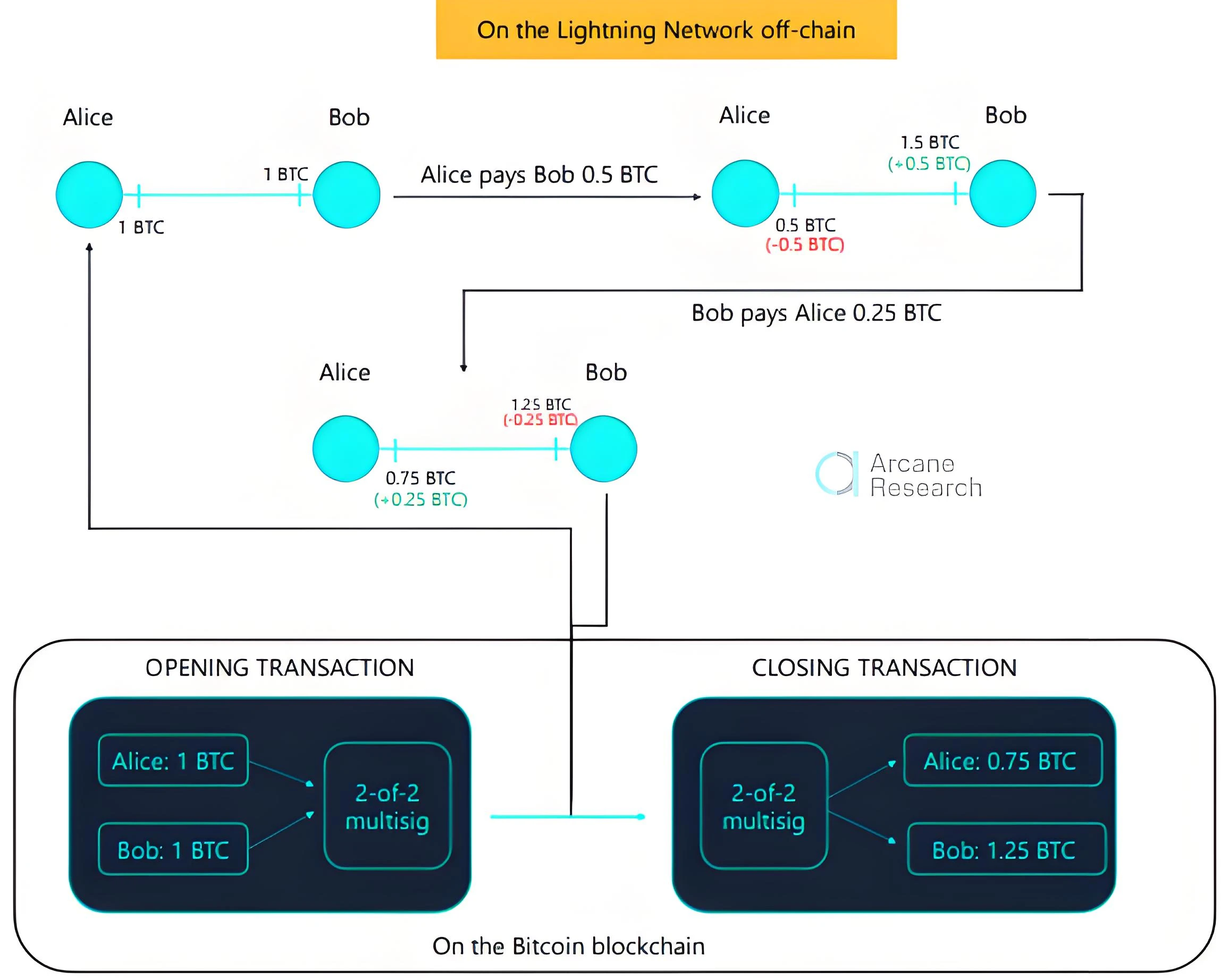

ブロックチェーン L2 (レイヤー 2) セキュリティには主に、高いセキュリティを維持しながらネットワークのスケーラビリティとパフォーマンスを向上させるように設計されたブロックチェーン ネットワーク上のスケーリング ソリューションが含まれます。 L2 ソリューションには、サイドチェーン、ステート チャネル、ライトニング ネットワークなどが含まれます。この層のセキュリティには、クロスチェーン通信とトランザクション確認が含まれます。セキュリティ上の課題:

クロスチェーン通信のセキュリティ: クロスチェーン通信プロトコルには、攻撃に悪用される可能性のある抜け穴がある可能性があります。

トランザクション確認のセキュリティ: L2 層のトランザクション確認メカニズムに欠陥があり、二重支払いやトランザクションの未確認につながる可能性があります。

拡張スキームのセキュリティ: 拡張スキームの実装には、システムのセキュリティに影響を与える設計上の欠陥や実装の抜け穴がある可能性があります。

安全対策:

クロスチェーン プロトコルの監査: クロスチェーン通信プロトコルの包括的な監査を実施して、そのセキュリティを確保します。

トランザクション確認メカニズムの最適化: トランザクション確認メカニズムを改善し、トランザクションの一意性と改ざん性を確保します。

拡張スキームのセキュリティ検証: 形式的な検証ツールとセキュリティ テスト ツールを使用して、拡張スキームを包括的に検証し、セキュリティを確保します。

事例: ライトニング ネットワークは、ビットコインでの高速マイクロペイメントのための L2 スケーリング ソリューションです。 2019 年、研究者は、攻撃者が悪意のあるトランザクションを通じてユーザーの資金を盗むことを可能にする脆弱性を発見しました。攻撃者はチャネルが閉じられる前に無効なトランザクションを送信し、ユーザーの資金が盗まれる可能性があります。この脆弱性は大規模には悪用されていませんが、ライトニング ネットワークにおける潜在的なセキュリティ リスクを露呈しています。開発チームは迅速にパッチをリリースし、ユーザーに最新バージョンにアップグレードするようアドバイスし、セキュリティ監査を強化しました。

レイヤ 3: アプリケーション層のセキュリティ

L3 レイヤーは、分散型アプリケーション (DApps) やスマート コントラクト プラットフォームなど、スマート コントラクトのセキュリティ、dApps のセキュリティ、オンチェーン ガバナンス メカニズムなどを含むブロックチェーン ベースのアプリケーションを指します。このセキュリティ層には、ユーザー データとアプリケーション ロジックのセキュリティが含まれます。

セキュリティ上の課題:

ユーザー データのセキュリティ: ユーザー データが漏洩または改ざんされ、プライバシーの漏洩やデータ損失が発生する可能性があります。

アプリケーション ロジックの脆弱性: アプリケーション ロジックには、悪意のある攻撃者によって悪用される可能性のある脆弱性がある可能性があります。

認証セキュリティ: ユーザー認証メカニズムに欠陥があり、悪意のある攻撃者によって悪用される可能性があります。

安全対策:

データ暗号化: ユーザーのプライバシーを保護するために、ユーザー データを暗号化して保存します。

アプリケーション ロジックの監査: セキュリティ監査ツールとサードパーティの監査サービスを使用して、アプリケーション ロジックの包括的なレビューを実施し、セキュリティを確保します。

多要素認証: 多要素認証メカニズムを使用して、ユーザー認証のセキュリティを向上させます。

事例: 2021 年 8 月、クロスチェーン相互運用プロトコル Poly Network が突然ハッカーによって攻撃されました。このプロトコルを使用した O 3 スワップは深刻な損失を被りました。イーサリアム、バイナンス・スマートチェーン、ポリゴンの三大ネットワーク上の資産はほぼ消滅した。 1 時間以内に、2 億 5,000 万ドル、2 億 7,000 万ドル、8,500 万ドルの暗号資産が盗まれ、総額 6 億 1,000 万ドルの損失が発生しました。この攻撃は主に、リレー チェーン バリデーターの公開キーの置き換えによって引き起こされます。つまり、攻撃者はクロスチェーン中間検証者を置き換え、攻撃者自身によって制御されます。この事件をきっかけに、分散型取引所はスマートコントラクトのセキュリティ監査と多要素認証の実装を強化することになった。

結論

ブロックチェーンのセキュリティはマルチレベルの問題であり、L0 から L3 までのすべてのレベルでの包括的な分析と対応が必要です。ブロックチェーン システム全体のセキュリティは、ハードウェアとネットワークのセキュリティの強化、コンセンサス メカニズムの改善、定期的なプロトコルとスマート コントラクトの監査の実施、クロスチェーン通信とトランザクション確認メカニズムの最適化、ユーザー データとアプリケーション ロジックのセキュリティの確保によって大幅に向上できます。アプリケーション層で。

私たちのチェーンソースセキュリティチームは、ブロックチェーンテクノロジーの健全な発展とユーザーがより安全に取引を行えるようにするために、セキュリティの研究と技術的改善を継続していきます。私たちは、あらゆるレベルでセキュリティを継続的に改善することによってのみ、ブロックチェーンの真の分散化が実現できると強く信じています。集中化、透明性、セキュリティのビジョンを実現します。

Chainyuan Technology は、ブロックチェーンのセキュリティに重点を置いている会社です。私たちの主な業務には、ブロックチェーンのセキュリティ研究、オンチェーンのデータ分析、資産と契約の脆弱性救済が含まれており、個人や組織のために盗まれた多くのデジタル資産の回収に成功してきました。同時に、当社はプロジェクトの安全性分析レポート、オンチェーントレーサビリティ、および技術コンサルティング/サポートサービスを業界団体に提供することに尽力しています。

読んでいただきありがとうございます。私たちは今後もブロックチェーンのセキュリティコンテンツに焦点を当て、共有していきます。