この記事のハッシュ (SHA 1): 418ea6548326a5f3b9496aa7912935fec8ca925c

No.: PandaLYセキュリティナレッジ No.031

ブロックチェーンフィッシング攻撃とは何ですか?

「フィッシング」という言葉はご存知かと思いますが、これはもともと、人々にリンクをクリックさせ、偽の Web サイトや電子メールを通じて個人情報を取得させるオンライン詐欺手法を指します。現在、ブロックチェーンと暗号通貨の人気に伴い、この「フィッシング」もブロックチェーンの世界に進化しています。

ブロックチェーン フィッシング攻撃の本質は、従来のフィッシングと似ています。攻撃者は、ウォレット Web サイト、取引プラットフォーム、さらには参加しているプロジェクト パーティーなど、信頼できる人物になりすまします。彼らは、偽のリンク、偽のソーシャル メディア アカウント、またはスマート コントラクトを使用します。これらは形式的に見えますが、実際には秘密キーやニーモニック フレーズを入力させたり、悪意のあるトランザクションに署名させたりするための抜け穴です。結果?あなたの暗号資産は気づかないうちに移転されていました。

たとえば、ソーシャル プラットフォーム上で、よく知っているウォレット Web サイトのようなリンクを持つ「公式エアドロップ」イベントを見たとしましょう。クリックしてニーモニックフレーズを入力すると、その中のお金がすべてなくなっていることがわかります。これは典型的なブロックチェーン フィッシング攻撃シナリオです。

フィッシング攻撃は、ブロックチェーン技術にあまり詳しくなく、保護対策について十分に理解していないユーザーを特にターゲットにするため、特に狡猾です。多くの人は、ほんの一瞬の過失や小さな利益を求めて攻撃者の罠に陥ります。したがって、私たちはこれらの攻撃手法に常に警戒し、常に予防策を講じる必要があります。

では、フィッシング攻撃をどのように特定するのでしょうか?これは彼の原則から始めなければなりません。

フィッシング攻撃の仕組み

フィッシング攻撃には、偽のエアドロップ、誘導署名、バックドア ツール、ニーモニック フレーズの 4 つの主な手法があります。

偽のエアドロップ:

攻撃者は、アドレス ジェネレーターを使用してユーザーのウォレット アドレスに非常によく似たアドレス (通常は最初または最後の数桁が同じ) を生成し、これらのアドレスに少額の資金 (0.001 USDT など) を複数回送金するか、攻撃します。ユーザー自身が導入した偽の USDT。このため、ユーザーはこれらのアドレスが以前の通常の受信アドレスであると誤って信じてしまいました。ユーザーが新たに送金を行うと、過去の取引記録がコピーされ、資金が誤って攻撃者のアドレスに送金され、資産が損失される可能性があります。

誘導された署名:

攻撃者は、有名プロジェクトの偽 Web サイト、偽のエアドロップ リンク、ショッピング プラットフォームなどの偽 Web ページを作成して、ユーザーをウォレットに接続して署名操作を実行するように誘導し、資産を盗みます。

一般的に誘発されるシグネチャ攻撃には次のようなものがあります。

直接転送

攻撃者は署名操作をエアドロップやウォレット接続の受信などの機能に見せかけ、実際の操作はユーザーの資産を攻撃者のアドレスに転送します。

トークン転送を許可する

ユーザーが ERC 20 の承認呼び出しや NFT の setApproveForAll などのフィッシング Web サイトでトランザクションに署名すると、攻撃者はユーザーの資産を自由に転送する権限を与えられます。

空白アドレス認証フィッシング

空白アドレス認可フィッシングは、認可フィッシングのアップグレード版です。ユーザーが承認 (通常は承認または増加) のためにフィッシング リンクをクリックすると、支出者のアドレスはオンチェーン レコードのない空のアドレスになります。被害者が承認に署名すると、その空のアドレスは、 2 の方法を作成すると、被害者に資金が送金されます。承認に空のアドレスを使用すると、承認アドレスが検出ツールによってマークされるのを回避できるため、一部のウォレットのセキュリティ チェックがバイパスされます。

NFTフィッシングをゼロ元で購入

ユーザーを騙して NFT 販売注文に署名させます。ユーザーがこの注文に署名すると、攻撃者はユーザーの NFT を OpenSea を通じて直接購入できます。つまり、購入価格は攻撃者によって決定されます。ユーザーの NFT は、いくらでもお金を出して「購入」できます。

eth_sign ブランクチェック (ブラインド署名)

eth_sign はブラインド署名とも呼ばれます。 eth_sign を使用してハッシュ値に署名することは、攻撃者に白紙の小切手を書き込むことと同じであるため、攻撃者はカスタマイズされたトランザクションを構築してユーザー資産を盗むことができます。

釣りを許可する

Permit は erc 20 プロトコルの拡張機能であり、ユーザーは署名されたメッセージを通じて承認操作を完了し、署名結果を別のウォレットに送信して資産転送操作を完了できます。ユーザーに ERC 20 許可認証への署名を誘導することで、攻撃者はユーザー トークンを転送する許可を得ることができます。

Personal_sign 署名

Personal_sign は通常、人間が読めるコンテンツに署名するために使用されますが、署名されたコンテンツをハッシュ値に処理することもできます。

例: 0x62dc3e93b0f40fd8ee6bf3b9b1f15264040c3b1782a24a345b7cb93c9dafb7d8 メッセージは、ターゲットの平文が keccak 256 によってハッシュされた結果です。フィッシングを受けたユーザーは署名の内容を理解できず、署名するとフィッシング攻撃を受けてしまいます。

悪意のあるマルチ署名:

マルチシグネチャの本来の目的は、ウォレットの安全性を高め、複数のユーザーが同じウォレットの使用権を共同で管理および制御できるようにすることです。

TRON を例にとると、TRON マルチシグネチャは、オーナー (権限を管理し、すべての操作を実行できる最高の権限)、証人 (投票管理に参加)、およびアクティブ (送金や通話などの日常的な操作に使用されます) に分かれています。新しいアカウントを作成する場合、そのアドレスにはデフォルトで所有者のアクセス許可が与えられます。

攻撃者がフィッシング Web ページ/アプリケーションを通じてユーザーの秘密キーを取得した後、攻撃者は所有者/アクティブを自分のアドレスに転送または承認できます。転送ではユーザーの所有者権限が削除されますが、承認ではユーザーの権限が削除されないことに注意してください。何があっても、ユーザーはウォレット資産を移転する権利を失います。

ユーザーは引き続き資金を送金できるため、攻撃者は「長いゲームをして」、ウォレットが悪意を持って多重署名され、資金が送金されなくなったことを被害者が発見するまで、被害者の資産をすぐには送金しない可能性があります。

バックドアツール:

科学者のツールに見せかけた

「科学者ツール」は通常、ブロックチェーンエコシステム内の一部の上級ユーザー(いわゆる「科学者」)によって使用されるトランザクション補助ツールを指します。たとえば、NFTをバッチで迅速に鋳造したり、トークンをバッチで送信したり、いくつかの複雑なタスクを迅速に実行したりするためです。・チェーン操作などこのようなツールは業務効率を大幅に向上させることができるため、一次市場ユーザーの間で人気があります。

ただし、攻撃者はそのようなツールの開発者になりすまして、正規のように見えても実際にはツール内にバックドアが埋め込まれたツールをリリースします。これらのバックドア プログラムは、ユーザーがツールを使用するときに秘密キーやニーモニック フレーズを秘密裏に取得したり、ユーザーのウォレットを直接制御して攻撃者の指定されたウォレットにトークンを送信したりする可能性があり、攻撃者はこの機密情報を通じてユーザーのウォレットを制御できます。

偽のブラウザプラグイン

多くのユーザーは、ブラウザ プラグイン (MetaMask、Token Pocket など) を使用して、ブロックチェーン トランザクションを便利に実行することを好みます。攻撃者は、フィッシング Web サイトを通じてユーザーに偽のプラグインをインストールするよう誘導する可能性があります。これらのプラグインがインストールされると、ユーザーのトランザクション行動を密かに記録し、秘密キーを盗み、マルチ署名を実行します。

取引アクセラレータまたは最適化ツール

このようなツールは通常、ユーザーのトランザクション確認の高速化やオンチェーン操作の最適化に役立つと主張しており、多くの場合、ユーザーはこれらの機能を使用するために秘密キーや署名を入力する必要があります。攻撃者は、ユーザーが使用中に重要な情報を入力するように誘導し、それを秘密裏に記録します。

秘密キー/ニーモニック フレーズを指定します。

攻撃者は、偽のトランザクション Web サイトや Telegram アプレット (偽の Pepebot など) を作成し、ウォレットをバインドするための秘密キーやニーモニック ワードの提供をユーザーに要求し、ユーザーをだまして「ローカル ドッグ」トランザクションやその他の操作を実行させます。実際、攻撃者はこれらの手段を使用してユーザーの秘密鍵を盗み、ウォレット内のすべての資産を転送します。

典型的なケースの分析

偽のエアドロップ詐欺:

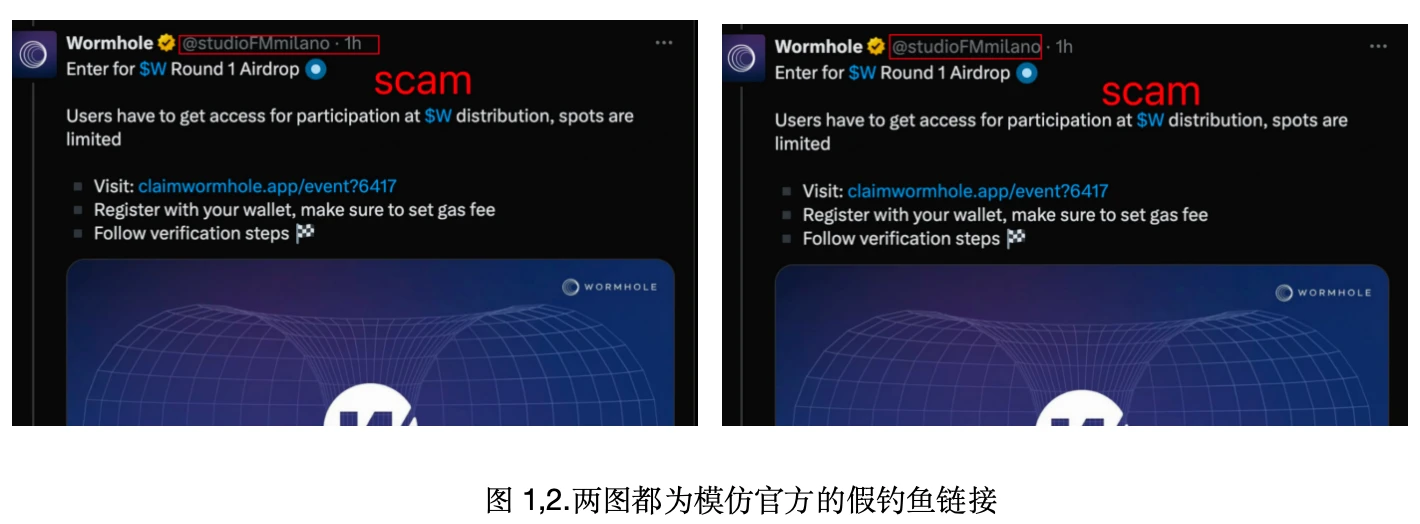

Project Wormhole がエアドロップの発表を発表したとき、多くの Twitter が公式アカウントを真似て偽のエアドロップ リンクを投稿しました。図 1 プロジェクト パーティーの名前は @studioFMmilano · 1 h、図 2 偽のプロジェクト パーティーは @studioFMmilano、本物のプロジェクト パーティーは @wormhole です。

ウォレット署名の誘導:

偽の Web サイトの署名:

Moonbirds-exclusive.com/phishing Web サイトを例に挙げます。この Web サイトは、www.proof.xyz/moonbirds を模倣した偽の Web サイトです。ユーザーがウォレットに接続して [Claim] をクリックすると、署名申請ボックスが表示されます。このとき、メタマスクは赤色の警告を表示しますが、ポップアップウィンドウに署名内容が明確に表示されないため、ユーザーはこれが罠であるかどうか判断することが困難です。ユーザーが署名すると、詐欺師はユーザーの秘密キーを使用して、資産の譲渡を含むあらゆるトランザクションに署名できます。

許可署名:

ユーザーは、誓約期間中にフィッシング Web サイトで許可に署名しました。ユーザーはすぐに確認しましたが、異常な許可は見つかりませんでした。しかし、フィッシングは後にこの許可オフライン認証署名をチェーンに追加し、ターゲットアドレスにあるターゲット資産の認証リスクにさらされる可能性がありましたが、ターゲットユーザーが関連する再担保されたETH資産を提案するまで、ターゲットユーザーはそれを知る方法がありませんでした。すると、フィッシングはすぐにそれらを転送したため、ユーザーは 212 万米ドルを失いました。

図 3. アカウントはオフライン認証を許可することによって署名されます

悪意のあるマルチシグネチャ:

悪意のあるマルチシグネチャに対するフィッシング手法は数多くありますが、最も一般的なものは「攻撃者が意図的に秘密キーを漏洩する」または「偽のプラグイン/ウォレット」です。

攻撃者は秘密キーを意図的に漏洩します。

攻撃者はソーシャル メディアやその他のチャネルを通じて秘密キーを漏洩し、さまざまな戦術を使って被害者をだまして暗号化された資産をウォレットに転送させます。被害者が資産を転送できないと判断した後、攻撃者はウォレットの資産を転送します。

偽の TokenPocket ウォレット:

被害者は検索エンジンで「TP ウォレット」を検索し、公式サイトから「TP ウォレット」をダウンロードしません。実際にダウンロードされるウォレットは正式なウォレットではなく、攻撃者がインターネット上に投稿した偽のウォレットです。ユーザーがニーモニックフレーズをバインドすると、被害者のウォレットは自動的に多重署名され、資産の転送が不可能になります。

バックドアツール:

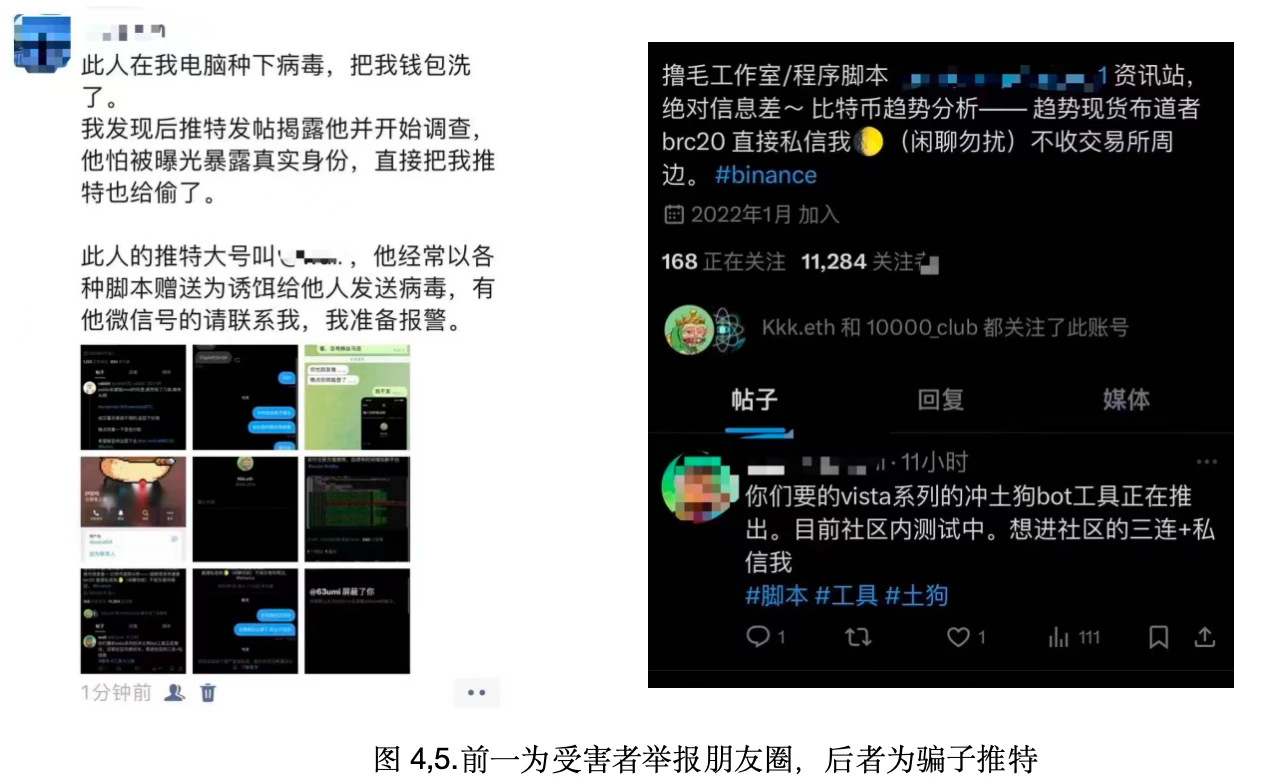

被害者は、WEB-3 の「ヘアケア」とさまざまなスクリプト開発を専門としているブロガーを Twitter で発見し、そのブロガーが無料で配布したスクリプトをダウンロードして実行した結果、自分の財布が盗まれていたことがわかりました。強盗に遭い、700USDT相当のトークンを失った。

ブロックチェーンフィッシング攻撃を防ぐ方法

リンクと URL を確認する

暗号通貨関連の Web サイトにアクセスするときは、リンクと URL の信頼性を必ず確認してください。フィッシング攻撃者は、公式 Web サイトに非常によく似た偽の Web サイトを作成し、ほんの数文字を変更するだけであることがよくあります。注意しないと騙される可能性があります。したがって、予防の最初のステップは次のとおりです。

1. 見慣れないリンクをクリックしないようにする: 見慣れない電子メール、ソーシャル メディア メッセージ、または未知のソースからのリンク、特にプロモーション情報やエアドロップ活動などの「公式」チャネルからのものであると主張するリンクには特に注意する必要があります。 、またはアカウントの問題のプロンプト。

2. ブックマークを使用してよく使用する公式 Web サイトを保存する: 仮想通貨取引所やウォレット サービスにアクセスするときは、誤ってフィッシング Web サイトにアクセスすることを防ぐために、検索エンジンを介してクエリするのではなく、ブラウザに保存されているブックマークを直接使用することをお勧めします。

多要素認証 (2FA)

多要素認証 (2FA) は、アカウントのセキュリティを高めるための重要な手段の 1 つです。アカウントにログインするときは、パスワードに加えて、通常は携帯電話のテキスト メッセージまたは認証アプリケーションによって生成された動的検証コードを使用して身元を確認する追加の検証手順が必要です。

1. 2FA をオンにする: Exchange アカウント、ウォレット アプリケーションなど、2FA をサポートするすべての暗号通貨アカウントに対してこの機能を必ずオンにしてください。攻撃者がパスワードを入手したとしても、2FA 確認コードがなければアカウントにログインすることはできません。

2. 認証アプリケーションを使用する: SMS メッセージは SIM カード ハイジャック攻撃の対象となる可能性があるため、SMS 認証の代わりに Google Authenticator や Authy などの認証アプリケーションを使用するようにしてください。

3. 2FA デバイスを定期的に更新します。バインドする携帯電話または検証デバイスが最新であることを確認します。携帯電話を紛失または交換した場合は、セキュリティ リスクを回避するために、すぐに 2FA デバイスを更新してください。

セキュリティ意識向上トレーニング

ブロックチェーンフィッシング攻撃の手口は常に進化しているため、セキュリティ意識を継続的に学習し維持する必要があります。

1. セキュリティ コミュニティとニュースをフォローする: ブロックチェーンと暗号通貨のセキュリティに関連するニュース、ブログ、コミュニティ フォーラムを定期的にフォローして、最新のセキュリティ情報と警告を入手し、新たなフィッシング トラップに陥らないようにします。

2. 注意:機密性の高い操作(承認された署名、トランザクション転送など)を行う前に操作内容を注意深く確認する習慣を身につけ、不慣れな Web サイトやプラットフォームで勝手にウォレットに接続したり、署名操作を実行したりしないでください。

ウォレットのセキュリティ管理

ウォレットは暗号通貨の中核的な保管ツールです。ウォレットのセキュリティを適切に管理することは、フィッシング攻撃を防ぐ上で重要な役割を果たします。

1. ニーモニック フレーズや秘密キーを漏洩しない: ニーモニック フレーズや秘密キーは、ウォレットを制御するための鍵であり、漏洩すると、攻撃者はウォレット内の資産を直接取得できます。したがって、ニーモニック フレーズと秘密キーは安全に保管し、誰にも公開したり、インターネットに接続されたデバイスに保存したりすることはできません。

2. コールドウォレットを使用して大量の資産を保管する: コールドウォレットとは、インターネットに接続されていないウォレット (通常はハードウェアウォレット) を指し、より高いセキュリティを備えています。長期間保持される大規模な資産の場合は、オンライン攻撃を防ぐためにコールド ウォレットに保管することをお勧めします。

3. ホットウォレットを合理的に使用する: ホットウォレットはインターネットに接続されたウォレットで、日常の取引に便利ですが、セキュリティは比較的低いです。リスクを分散するために、毎日の取引資金の少額をホットウォレットに入れ、資金の大部分をコールドウォレットに保管することをお勧めします。

4. ウォレットのデータを定期的にバックアップします。ウォレットのニーモニックワード、秘密鍵、回復パスワード、その他の情報の信頼できるバックアップがあることを確認してください。バックアップ情報は、暗号化された USB デバイスや物理的な紙など、安全なオフラインの場所に保存することをお勧めします。

結論

ブロックチェーンの世界では、ユーザーのあらゆる操作が資産のセキュリティに直接影響を与える可能性があります。テクノロジーの発展に伴い、フィッシング攻撃の手口も日々進化しているため、私たちは常に警戒を怠らず、自己防衛意識を高め、詐欺に遭わないようにする必要があります。リンクの検証、セキュリティデバイスの使用、多要素認証の有効化、ウォレットの適切な管理など、これらの小さなステップにより、資産に対する強固な防御線を構築できます。

十分に注意して、あまり急いで行動しないでください。

Chainyuan Technology は、ブロックチェーンのセキュリティに重点を置いている会社です。私たちの主な業務には、ブロックチェーンのセキュリティ研究、オンチェーンのデータ分析、資産と契約の脆弱性救済が含まれており、個人や組織のために盗まれた多くのデジタル資産の回収に成功してきました。同時に、当社はプロジェクトの安全性分析レポート、オンチェーントレーサビリティ、および技術コンサルティング/サポートサービスを業界団体に提供することに尽力しています。

読んでいただきありがとうございます。私たちは今後もブロックチェーンのセキュリティコンテンツに焦点を当て、共有していきます。