朝起きると、 @lsp 8940 が偽のズーム リンクを 100 万ドルで盗まれたという投稿を複数の WeChat グループで見ました ( https://x.com/lsp8940/status/1871350801270296709 )。 18日に同じような出来事に遭遇した時、外国人の方から協力を求めるプライベートメッセージが届き、何度かやり取りをし、午後9時にzoomで約束をしました。私たちは会議でおしゃべりをしていましたが、時間が来ると、外国人は次のように会議室へのリンクを送ってきました。

https://app.us4zoom.us/j/8083344643?pwd= seyuvstpldar 6ugeEtcGGury 936 qBCQr #success

(重要な注意事項、これはフィッシング リンクです。クリックしないでください。クリックしないでください。クリックしないでください。 )

このリンクを見たとき、ドメイン名がus4zoomだったので少し驚きましたが、Zoom を使用したことがなかったのでよくわかりませんでした。その後 Google で検索したところ、公式 Web サイトが見つかりました。はZoomです。詐欺師が指定したドメイン名と一致しません。

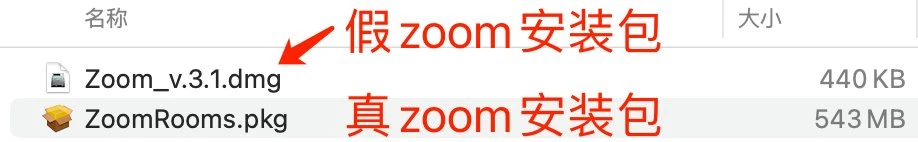

詐欺師が与えたリンクはインストール パッケージをダウンロードします。ダウンロードされるファイルは少し小さく、次のように通常のインストール パッケージのサイズとは大きく異なります。

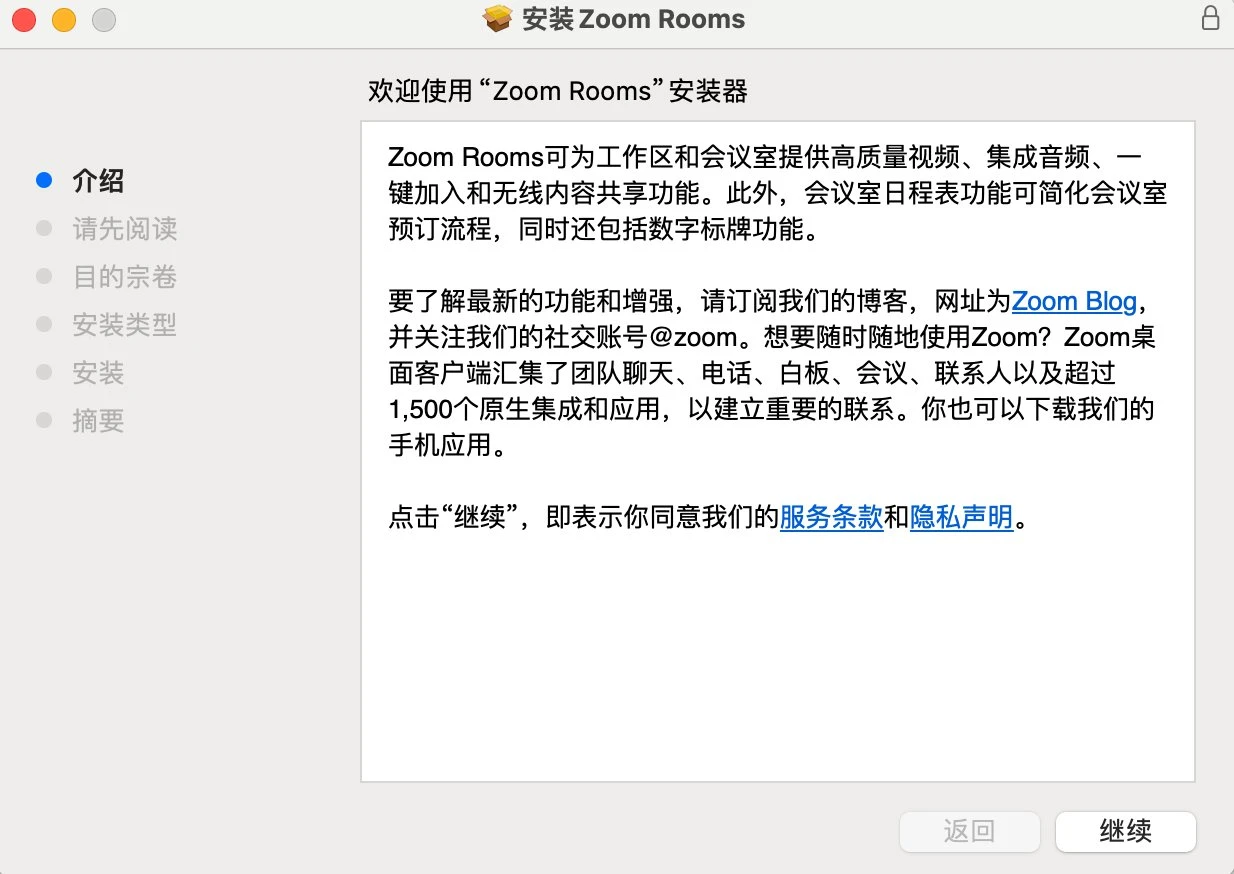

偽のZoomインストールパッケージを開くと、明らかな問題が見つかります。通常のソフトウェアのインストールでは、基本的に「続行」をクリックする必要があり、これでインストールが終了します。たとえば、本物のZoomインストールパッケージをインストールする場合のインターフェイスです。図のとおりです。

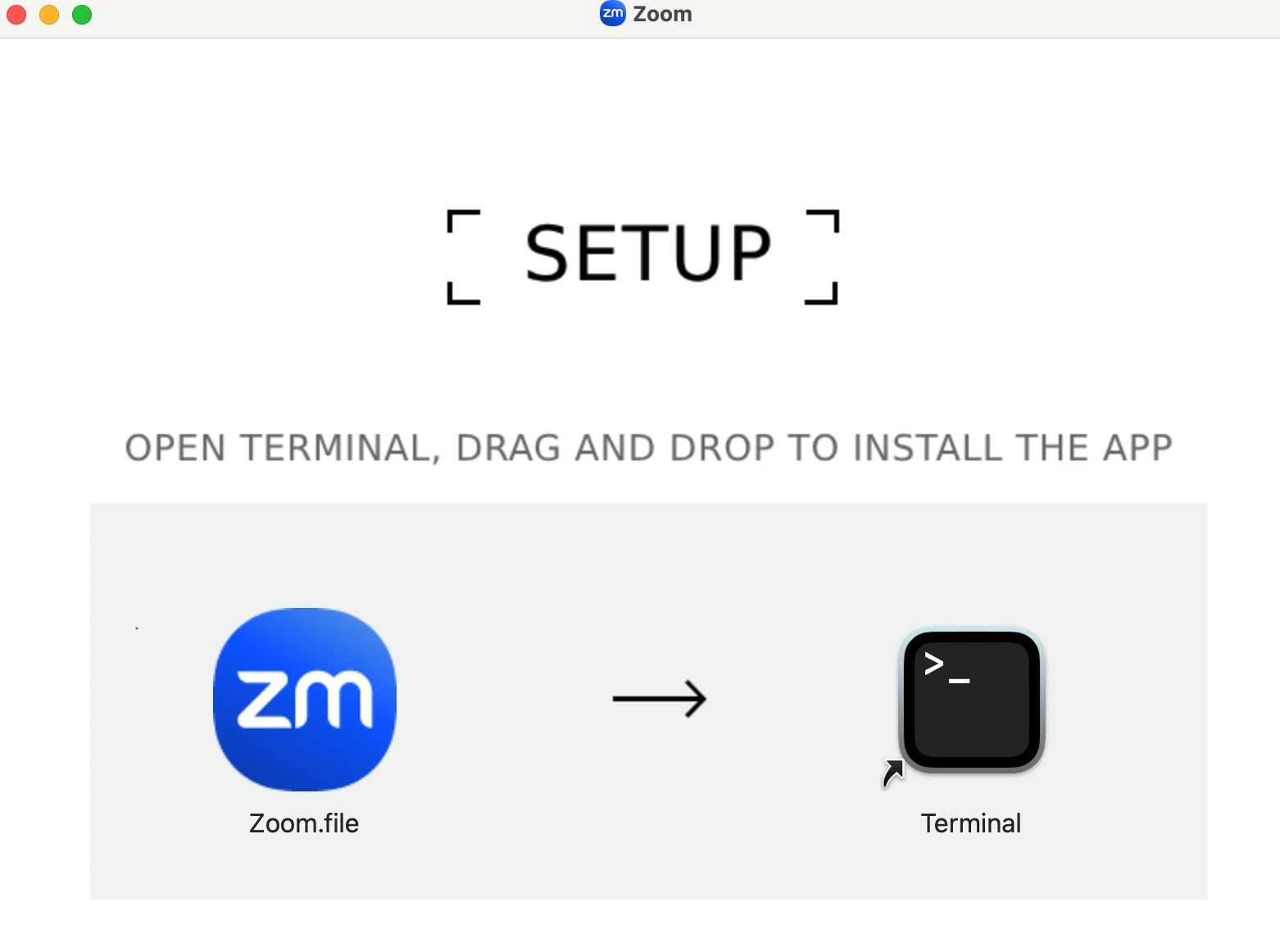

偽のZoomインストールパッケージのインストールインターフェースは次のとおりです

偽のZoomインストールパッケージのインストールインターフェースは次のとおりです

これは一体何なのでしょうか? Zoom.file ファイルを実行するためにターミナルにドラッグする必要があるのはなぜでしょうか? Zoom.file をテキスト エディタで開いたところ、内容が bash スクリプトであることがわかりました。暗号化されているようで全く理解できませんでした。

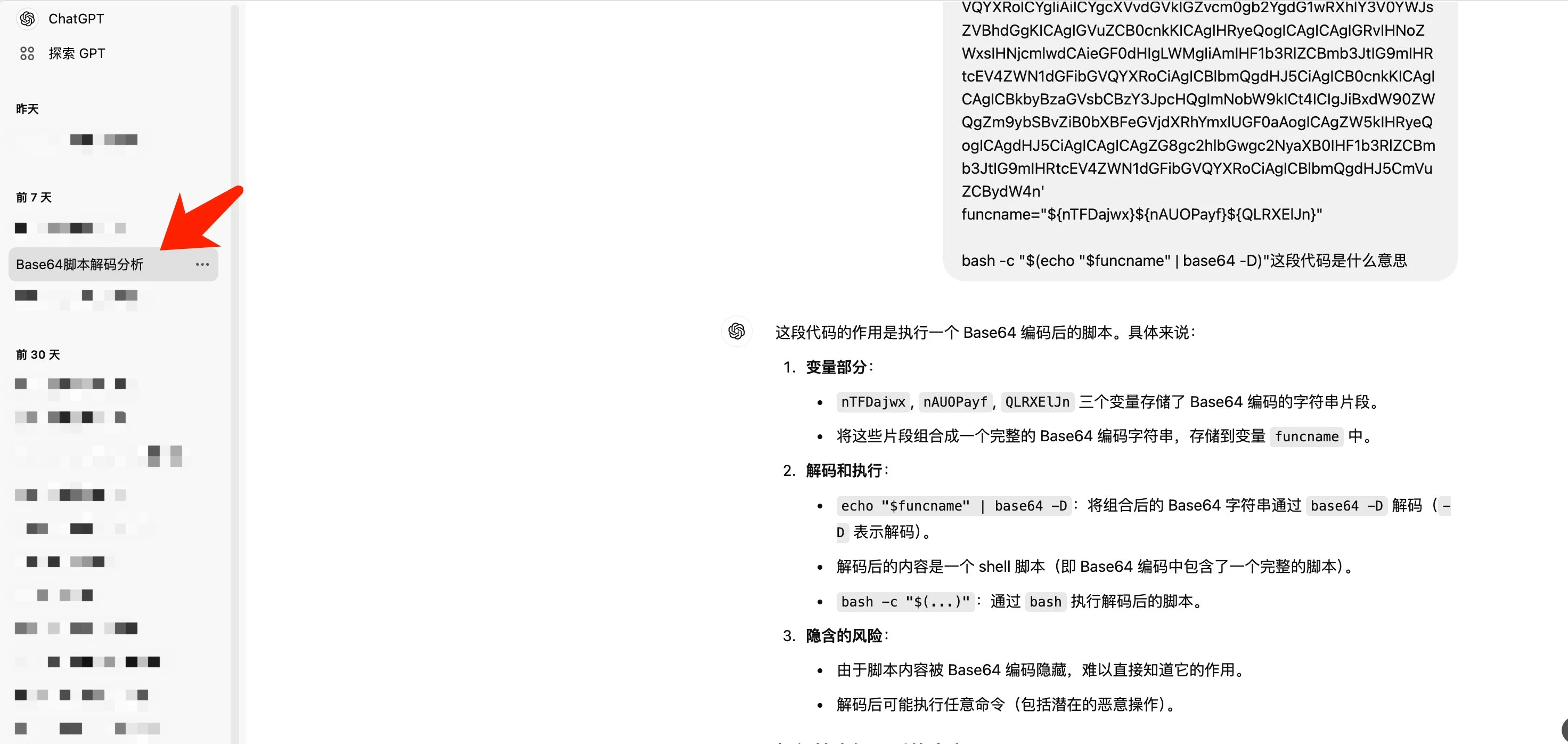

しかし、私は恐れることはありませんでした。私はコンテンツ全体を gpt に投げ、スクリプトの分析を手伝ってくれるよう依頼しました。

しかし、私は恐れることはありませんでした。私はコンテンツ全体を gpt に投げ、スクリプトの分析を手伝ってくれるよう依頼しました。

gpt によると、このコードは Base 64 エンコーディングによって隠されていることがわかりました。デコード後、このスクリプトの主な機能は、トロイの木馬ファイル .ZoomApp をインストール パッケージから /tmp ディレクトリにコピーして実行することであることがわかりました。このトロイの木馬ファイルは隠蔽されているため、デフォルトでは表示されません。

このトロイの木馬ファイルの分析は私の能力を超えており、gpt ではこの部分の分析には専門のセキュリティ担当者が必要です。ただし、このトロイの木馬は、ブラウザ内のプラグイン ウォレットのローカル ファイルなど、アップロードするキー ファイルをスキャンすると推測できます。2021 年には、メタマスクのローカル ファイルに基づいて秘密キーを復元できるようになります。ただし、設定されたパスワードがわかっているか、総当たりクラックが使用されている場合に限ります。

このトロイの木馬ファイルの分析は私の能力を超えており、gpt ではこの部分の分析には専門のセキュリティ担当者が必要です。ただし、このトロイの木馬は、ブラウザ内のプラグイン ウォレットのローカル ファイルなど、アップロードするキー ファイルをスキャンすると推測できます。2021 年には、メタマスクのローカル ファイルに基づいて秘密キーを復元できるようになります。ただし、設定されたパスワードがわかっているか、総当たりクラックが使用されている場合に限ります。

この出来事からいくつかの結論を導き出すことができます。

1. 詐欺師は広範囲に網を張り巡らせています。 @cutepanda web3も同じ詐欺に遭遇したと今日ツイートしました。

2. これは同じ詐欺師です。 @lsp 8940のレビューツイートを通じて、私たちが受け取った偽のZoomミーティングリンクがまったく同じであることがわかります。

https://x.com/lsp8940/status/1871426071499100630

3. Twitter 上の見知らぬ人からのプライベート メッセージには注意してください。特に、その見知らぬ人がツイートしたことがない場合、または共通の友人がその人をフォローしていない場合は注意してください。

4. ブラウザ プラグイン ウォレットのパスワードは、ブラウザ プラグイン ファイルが漏洩したときに解読がより困難になるように、できるだけ複雑にする必要があります。

安全は決して重要ではありません。誰もが罠にはまらないことを願っています。