*このレポートはBeosinとFootprint Analyticsが共同で作成したものです。

1. 2025年上半期のWeb3ブロックチェーンセキュリティ状況の概要

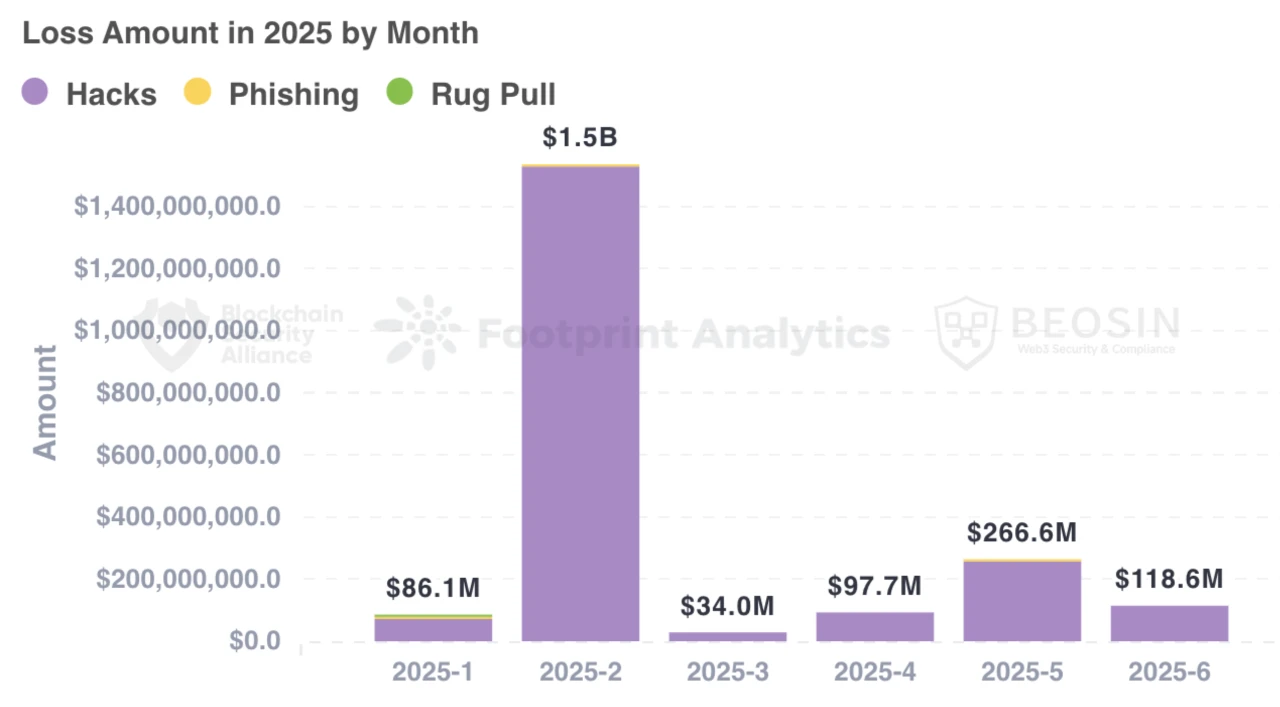

Beosin Alertの監視と早期警報によると、2025年上半期におけるハッカー攻撃、フィッシング詐欺、プロジェクトパーティーRug PullによるWeb3の損失総額は約21億3,800万米ドルでした。そのうち、90件の大規模攻撃があり、損失総額は約20億9,300万米ドルでした。Rug Pullの損失総額は約320万米ドル、フィッシング詐欺の損失総額は約4,138万米ドルでした。

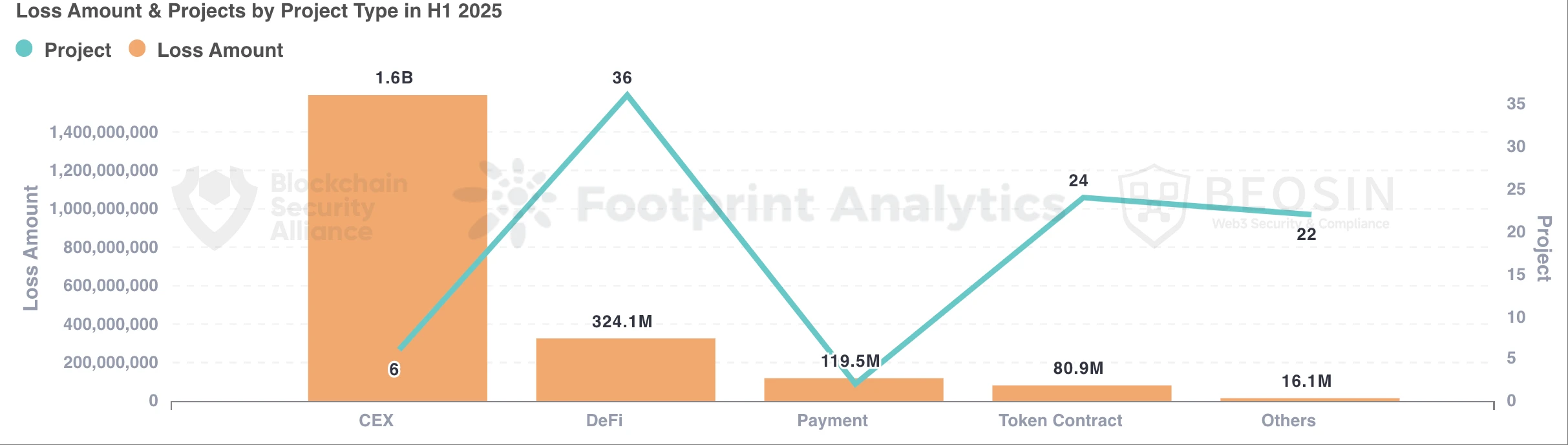

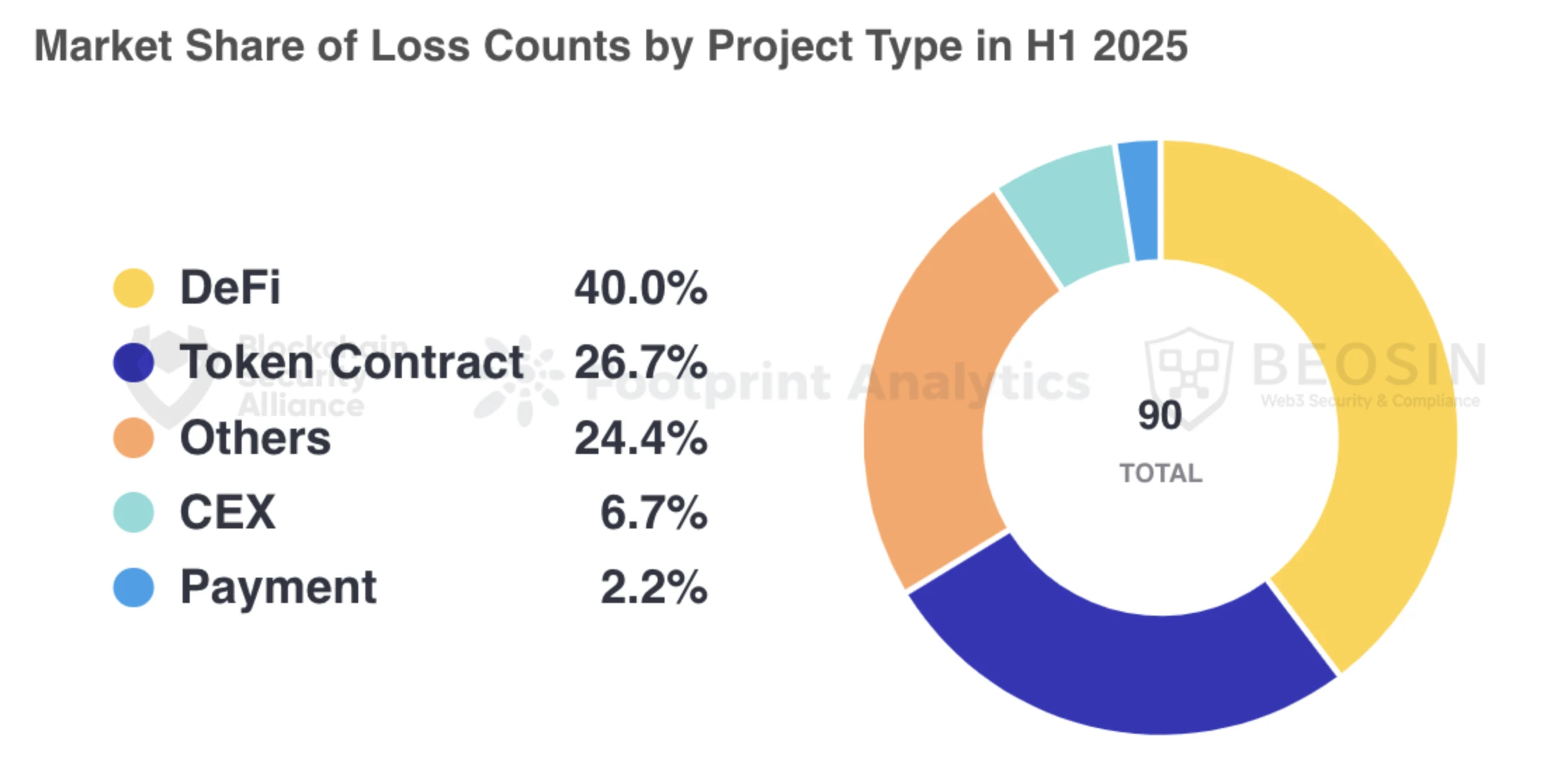

攻撃を受けたプロジェクトの種類別に見ると、取引所は最も多くの損失を被ったプロジェクトとなっています。取引所プラットフォームへの6件の攻撃により、合計15億9,100万米ドルを超える損失が発生し、これは攻撃による損失全体の74.4%を占めています。

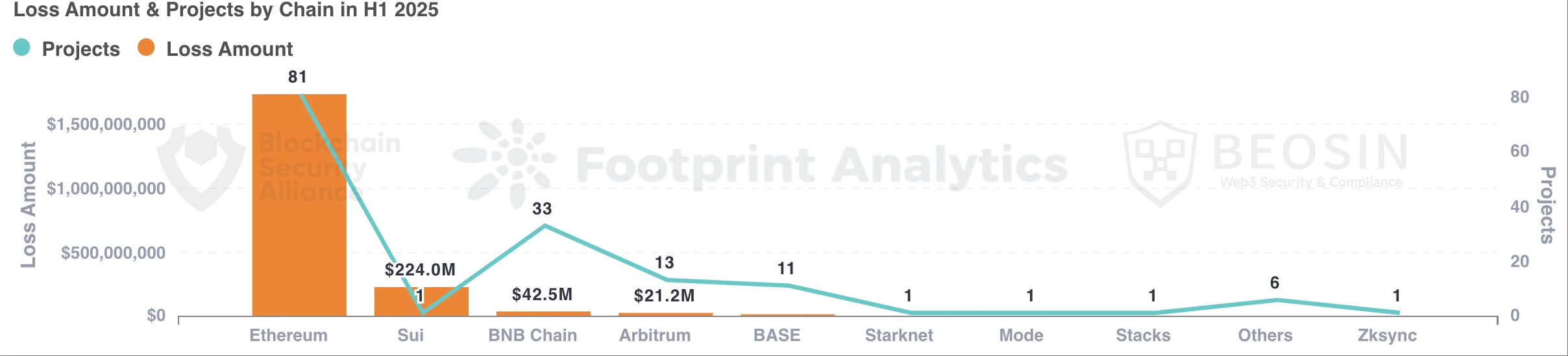

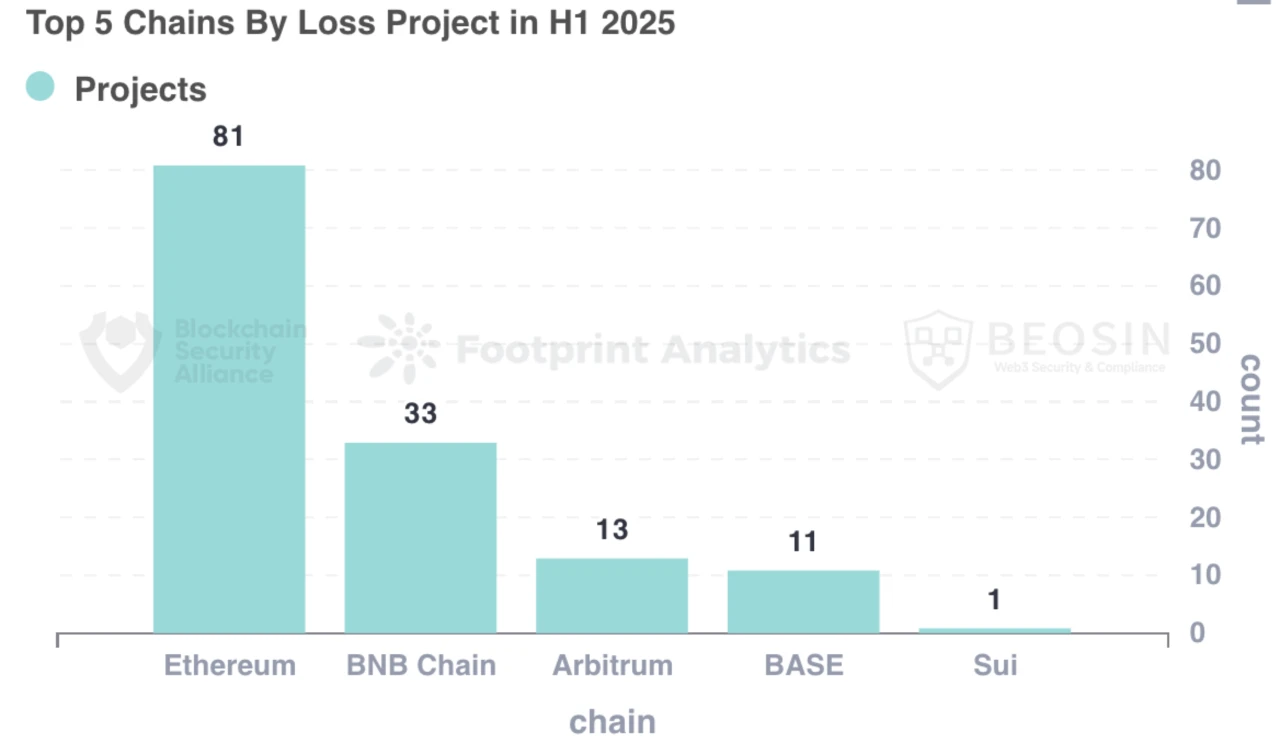

各チェーンの損失額で見ると、イーサリアムは依然として損失額と攻撃件数が最も多いチェーンです。イーサリアムへの攻撃は81件発生し、損失額は17億3,900万ドルに達し、総損失額の81.3%を占めています。SuiはCetus Protocolインシデントにより約2億2,400万ドルの損失を被り、2位となりました。

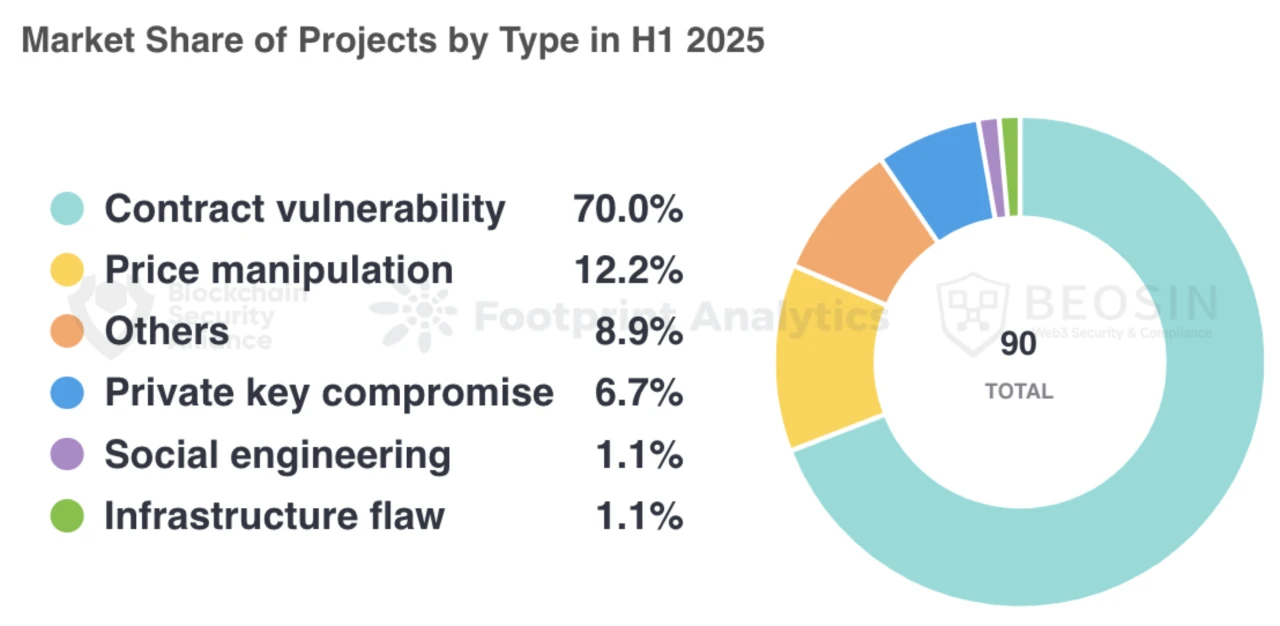

攻撃手法別に見ると、今年上半期に最も多かったのは契約上の脆弱性を悪用した攻撃で、合計63回発生し、4億800万ドルの損失が発生しました。Bybitはウォレットインフラの欠陥により14億4000万ドルの盗難被害に遭い、攻撃による損失全体の67.4%を占め、損失額の割合が最も高い攻撃種別となりました。

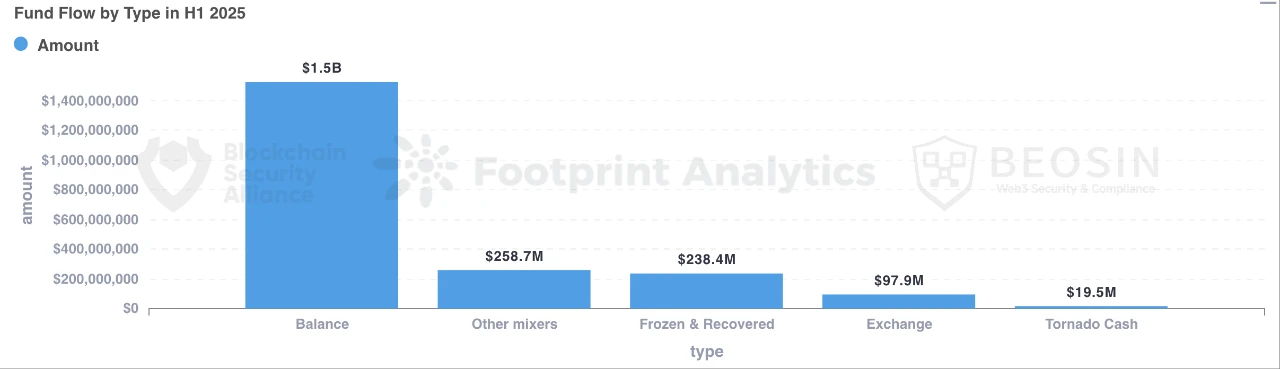

資金の流れに関して言えば、今年上半期に凍結または回収されたのは盗難資金のごく一部(約2億3,800万ドル)に過ぎず、盗難資金の約71.2%は依然としてオンチェーンウォレットで流通しており、取引所やミキサーには流入していない。

2. 2025年前半の攻撃の概要

90件の大規模攻撃による被害総額は20億9300万ドル

2025年上半期、Beosin AlertはWeb3分野における主要な攻撃を90件監視し、総損失額は20億9,300万米ドルに達しました。そのうち、損失額が1億米ドルを超えるセキュリティインシデントは2件、損失額が1,000万米ドルから1億米ドルのインシデントは7件、損失額が100万米ドルから1,000万米ドルのインシデントは18件でした。

損失額が1,000万ドルを超える攻撃(金額順)

● バイビット- 14億4000万ドル

攻撃方法: 安全なウォレットのフロントエンドが改ざんされた チェーンプラットフォーム: Ethereum

2月21日、仮想通貨取引所Bybitが攻撃を受け、同社のマルチシグネチャウォレット「Safe」から約14億4000万ドルの資金が盗まれました。ハッカーはSafeのサーバーにハッキングを行い、通常のトランザクションリクエストを置き換えて悪意のあるコードを埋め込み、署名者が気付かないうちに改ざんされたトランザクションに署名するように仕向けました。

● Cetus プロトコル – 2 億 2,400 万ドル

攻撃方法:契約の脆弱性 チェーンプラットフォーム:Sui

5月22日、 Suiエコシステム上のDEX Cetusプロトコルが攻撃を受けました。この脆弱性は、オープンソースライブラリコードの左シフト演算の実装エラーに起因していました。その後、Sui Foundationやその他のエコシステムの協力により、Sui上で盗まれた1億6,200万ドルの資金は凍結されました。

● ノビテックス – 9000万ドル

攻撃方法: まだ不明 チェーンプラットフォーム: マルチチェーン

6月18日、イラン最大の暗号資産取引所Nobitexは、ハッカー攻撃を受け、BTC、ETH、Doge、XRP、SOL、TRX、TONなど複数の暗号資産が9,000万ドルを超える損失を被ったと発表した。親イスラエル組織「ゴンジェシュケ・ダランデ」がこの攻撃の犯行声明を出し、イランの暗号資産インフラへの攻撃だと主張している。

● フェメックス – 7000万ドル

攻撃方法: 秘密鍵漏洩 チェーンプラットフォーム: マルチチェーン

1月23日、シンガポールを拠点とする暗号通貨取引所Phemexのホットウォレットから、ETH、SOL、BTC、BNB、USDTなどさまざまな暗号通貨資産を含む約7,000万ドル相当の暗号通貨資産が盗まれました。

● UPCX – 7,000万ドル

攻撃方法: アクセス制御の脆弱性 チェーンプラットフォーム: Ethereum

4月1日、UPCXは不正アクセスにより約7,000万ドル相当のトークンを失いました。ハッカーはUPCXのProxyAdminコントラクトをアップグレードし、その後、管理者が資金を引き出すことを可能にする機能を実行しました。その結果、3つの異なる管理アカウントから資金が移動されました。

● アンフィニ - 4,950万ドル

攻撃方法: 権限管理の脆弱性 チェーンプラットフォーム: Ethereum

2月24日、Infiniは社内開発者がチームを騙して契約管理権を密かに保持し、契約をアップグレードすることで資金を盗んだため、4,950万ドルを盗まれました。

● アブラカダブラ ファイナンス – 1,300 万ドル

攻撃方法: コントラクトの脆弱性 チェーンプラットフォーム: Ethereum

3月25日、分散型融資プロトコルAbracadabra Financeは契約の脆弱性により約6,262 ETHの盗難に遭い、約1,300万米ドルの損失が発生しました。

● コーク・プロトコル – 1,200万ドル

攻撃方法: コントラクトの脆弱性 チェーンプラットフォーム: Ethereum

5月28日、 イーサリアムチェーン上のアンカーアセットプロトコルであるCorkプロトコルが攻撃を受けました。攻撃者は、プロジェクトコントラクトの論理的な脆弱性(主要パラメータが検証されていない)を利用して1,200万ドルの利益を得ました。

● ビトプロ – 1,150万ドル

攻撃方法: 秘密鍵漏洩 チェーンプラットフォーム: マルチチェーン

仮想通貨取引所BitoProは6月2日、攻撃を受けたことを認める発表を出し、最近のウォレットシステムのアップグレードと仮想通貨の送金中に、同社のホットウォレットがハッカーの攻撃を受け、複数のオンチェーンホットウォレットから約1,150万ドルの資金が異常流出したと述べた。

3. 攻撃対象プロジェクトの種類

CEXは損失額が最も高いプロジェクトタイプです

今年上半期に最も損失が大きかったプロジェクトタイプは、中央集権型取引所でした。中央集権型取引所への6件の攻撃により、合計15億9,100万ドル以上の損失が発生しました。損失が最も大きかった取引所はBybitで、約14億4,000万ドルの損失となりました。その他、Nobitex(約9,000万ドルの損失)とPhemex(約7,000万ドルの損失)も大きな損失を被りました。Noones、BitoPro、Coinbaseも攻撃を受けました。

2番目に攻撃を受けたのはDeFiです。その中でも、Cetus Protocolは約2億2,400万米ドルの盗難に遭い、DeFiにおける盗難資金の69.1%を占めました。その他、大きな損失を被ったDeFiプロジェクトには、Abracadabra Finance(1,300万米ドル)、Cork Protocol(約1,200万米ドル)、Resupply(約960万米ドル)、zkLend(約950万米ドル)、Ionic(約880万米ドル)、Alex Protocol(約837万米ドル)などがあります。

さらに、暗号化決済分野で2件のセキュリティインシデントが発生し、損失額は約1億2,000万ドルに上り、全プロジェクト種別の中で3位にランクインしました。攻撃を受けたその他のプロジェクト種別には、ブラウザ、トークンコントラクト、クロスチェーンブリッジ、Memecoinローンチパッドなどがあります。

4. 各チェーンの損失額

イーサリアムは損失額と攻撃件数が最も多いチェーンである

前年と同様に、イーサリアムは依然として損失額が最も大きいパブリックチェーンです。イーサリアムへの81件の攻撃により17億3,900万ドルの損失が発生し、総損失の81.3%を占めました。

2番目に攻撃を受けたパブリックチェーンはBNBチェーンで、33件の攻撃が発生し、総額約4,253万ドルの損失が発生しました。BNBチェーンはオンチェーン攻撃の件数が多いものの、損失額は比較的小さいです。しかし、昨年の同時期と比較すると、攻撃件数と損失額は大幅に増加しており、損失額は357%増加しました。

ArbitrumとBaseはそれぞれ2,120万ドルと1,305万ドルの損失で3位と4位にランクインしました。昨年の同時期と比較すると、Arbitrumチェーンへの攻撃件数は増加しましたが、損失額は71.8%と大幅に減少しました。一方、Baseチェーンへの攻撃件数と損失額は大幅に増加し、損失額は294%増加しました。

5. 攻撃手法の分析

攻撃の70%は契約上の脆弱性から発生

今年上半期には、契約の脆弱性を狙った攻撃が63件発生し、4億800万ドルの損失が発生しました。これは、ウォレットインフラの欠陥によるBybitの盗難を除けば、最大の攻撃手法でした。今年上半期の秘密鍵漏洩による損失は前年同期と比べて大幅に減少しましたが、それでも総損失額は1億200万ドルを超えました。

契約上の脆弱性の内訳によると、損失額上位3位は、ビジネスロジックの脆弱性(3億5,600万米ドル)、アルゴリズムの欠陥(2,137万米ドル)、検証の脆弱性(1,270万米ドル)となっています。発生頻度上位3位は、ビジネスロジックの脆弱性(45件)、アクセス制御の脆弱性(7件)、アルゴリズムの欠陥(5件)となっています。

6. 盗難資金の流れの分析

盗難資産のうち、凍結・回収されたのはわずか11.1%

Beosin KYTマネーロンダリング対策プラットフォームの分析によると、2025年上半期に盗難された資金のうち、約2億3,800万ドルが凍結または回収され、約11.1%を占めています。

盗難資金のうち約9,789万ドルが各種取引所に送金され、全体の約4.6%を占めました。合計2億7,800万ドル(13.0%)がミキサーに送金され、そのうち約1,946万ドルがTornado Cashに、2億5,900万ドルがその他のミキサーに送金されました。昨年と比較して、2025年上半期にミキサーを通じて洗浄された盗難資金の額は大幅に増加しました。

7. 2025年上半期のWeb3ブロックチェーンセキュリティ状況のまとめ

2024年上半期と比較すると、今年上半期のハッカー攻撃、フィッシング詐欺、プロジェクト関係者によるRug Pullsによる損失総額は大幅に増加し、21億3,800万米ドルに達しました。取引所や主流のパブリックチェーンエコシステムに対する攻撃件数と損失額は全体的に増加しており、Web3セキュリティ分野の状況は依然として非常に深刻です。

今年上半期で最も被害が大きかった攻撃はBybitの盗難で、損失の約67.4%を占めました。プロジェクトの種類別に見ると、取引所、DeFi、個人ウォレット、インフラ、トークン契約、決済プラットフォーム、ブラウザ、Memecoinローンチプラットフォームなど、Web3のあらゆる分野で攻撃が発生しました。すべてのWeb3プロジェクト所有者/個人ユーザーは、常に警戒を怠らず、秘密鍵をオフラインで保管し、マルチ署名を使用し、サードパーティサービスを慎重に利用し、権限を持つ従業員に対して定期的な権限更新とセキュリティトレーニングを実施する必要があります。

今年上半期に凍結または回収された資産はごくわずかであり、世界的な監督とマネーロンダリング対策の強化が依然として必要であることが示されています。今年上半期にハッカーが取引所に送金した盗難資金の割合は大幅に減少しましたが、これは取引所のマネーロンダリング対策の強化、ハッカーの行動のタイムリーな特定、法執行機関やプロジェクト関係者との積極的な協力による資金凍結と証拠収集に関係しています。現在、取引所と法執行機関、プロジェクト関係者、セキュリティチームとの協力は比較的明らかな成果を上げているため、ハッカーは資金洗浄のためにさまざまなミキサーを選択しようとする可能性が高まっています。

今年上半期の90件の攻撃のうち、63件は依然として契約の脆弱性を悪用したものでした。プロジェクトオーナーは、オンライン化前に専門のセキュリティ企業による監査を受けることをお勧めします。世界で最も早く形式検証に取り組んだブロックチェーンセキュリティ企業の一つであるBeosinは、「セキュリティ+コンプライアンス」のフルエコシステム事業に注力し、世界10カ国以上の地域に拠点を設立しています。その事業範囲は、プロジェクト立ち上げ前のコードセキュリティ監査、プロジェクト運用中のセキュリティリスク監視とブロック、盗難復旧、仮想資産アンチマネーロンダリング(AML)、現地の法規制要件を満たすコンプライアンス評価など、「ワンストップ」のブロックチェーンコンプライアンス製品+セキュリティサービスです。