原作者:シャン、シンキング、スローミストセキュリティチーム

背景

2024 年 3 月 1 日、Twitter ユーザー @doomxbt からのフィードバックによると、彼の Binance アカウントに異常があり、資金が盗まれた疑いがありました。

(https://x.com/doomxbt/status/1763237654965920175)

この事件は当初あまり注目を集めませんでしたが、2024 年 5 月 28 日、Twitter ユーザー @Tree_of_Alpha が分析したところ、被害者 @doomxbt が Chrome ストアで多くの肯定的なレビューを持つ悪意のある Aggr 拡張機能をインストールした疑いがあることが判明しました。これはユーザーが訪問する Web サイトからすべての Cookie を盗むことができ、2 か月前に誰かが何人かのインフルエンサーにお金を払って宣伝させました。

(https://x.com/Tree_of_Alpha/status/1795403185349099740)

この事件は過去 2 日間でさらに注目を集めており、ログイン後の被害者の認証情報が盗まれ、その後ハッカーがハッキングを通じて被害者の暗号資産を盗みました。この問題について多くのユーザーが SlowMist セキュリティ チームに相談しました。次に、攻撃を詳細に分析し、暗号化コミュニティに警鐘を鳴らします。

分析する

まず、悪意のある拡張機能を見つける必要があります。 Google は悪意のある拡張機能を削除しましたが、スナップショット情報を通じていくつかの履歴データを確認できます。

ダウンロードして分析すると、ディレクトリ内の JS ファイルは、background.js、content.js、jquery-3.6.0.min.js、jquery-3.5.1.min.js になります。

静的分析の結果、background.js と content.js にはそれほど複雑なコードも、明らかに疑わしいコード ロジックも含まれていないことがわかりました。しかし、background.js 内にサイトへのリンクがあり、プラグインによって取得されたデータが見つかりました。は https[:]//aggrtrade-extension[.]com/statistics_collection/index[.]php に送信されました。

manifest.json ファイルを分析すると、バックグラウンドで /jquery/jquery-3.6.0.min.js が使用され、コンテンツで /jquery/jquery-3.5.1.min.js が使用されていることがわかります。このため、これら 2 つの jquery の分析に焦点を当てましょう。ファイル:

jquery/jquery-3.6.0.min.js で疑わしい悪意のあるコードが見つかりました。このコードは、ブラウザ内の Cookie を JSON 経由で処理し、サイト https[:]//aggrtrade-extension[.]com/statistics_collection に送信します。 /index[.]php.

静的分析の後、データを送信する悪意のある拡張機能の動作をより正確に分析するために、拡張機能のインストールとデバッグを開始しました。 (注: 分析は新しいテスト環境で実行する必要があります。その環境にはアカウントはログインせず、テスト中に攻撃者のサーバーに機密データが送信されるのを避けるために、悪意のあるサイトを自分で制御できるサイトに変更する必要があります)

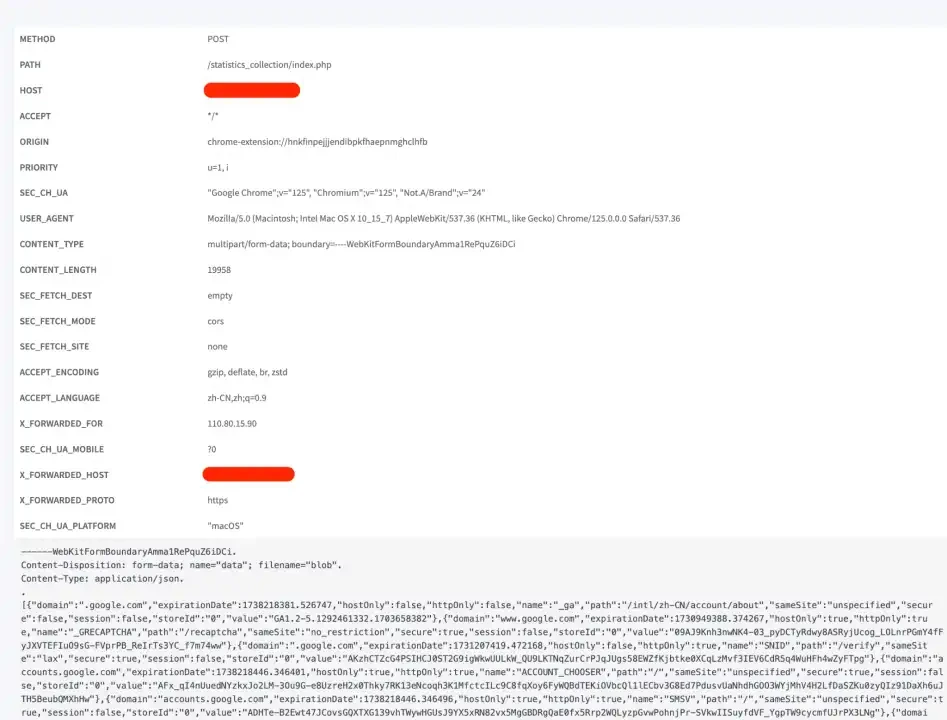

テスト環境に悪意のある拡張機能をインストールした後、google.com などの Web サイトを開き、悪意のある拡張機能のバックグラウンドでネットワーク リクエストを観察し、Google の Cookie データが外部サーバーに送信されていることを確認します。

また、ウェブログ サービス上の悪意のある拡張機能によって送信された Cookie データも確認されました。

この時点で、攻撃者がユーザー認証、資格情報、その他の情報を取得し、ブラウザ拡張機能を使用して Cookie をハイジャックすると、一部の取引 Web サイトに対してノックオン攻撃を実行し、ユーザーの暗号化された資産を盗む可能性があります。

返された悪意のあるリンク https[:]//aggrtrade-extension[.]com/statistics_collection/index[.]php を分析してみましょう。

関係するドメイン名: aggrtrade-extension[.]com

上の図のドメイン名情報を解析します。

.ru はロシア語圏の典型的なユーザーであると思われるため、ロシアまたは東ヨーロッパのハッカー グループである可能性が高くなります。

攻撃のタイムライン:

AGGR (aggr.trade) を偽造する悪意のある Web サイト aggrtrade-extension[.]com を分析したところ、ハッカーが 3 年前に攻撃を計画し始めたことがわかりました。

4 か月前、ハッカーは次のような攻撃を展開しました。

InMist Threat Intelligence Commission Network によると、ハッカーの IP はモスクワにあり、srvape.com が提供する VPS を使用しており、電子メール アドレスは aggrdev@gmail.com であることがわかりました。

導入が成功すると、ハッカーは Twitter で宣伝を開始し、魚が餌を食べるのを待ちます。一部のユーザーが悪意のある拡張機能をインストールし、それを盗まれたことは誰もが知っています。

下の写真は、AggrTrade の公式リマインダーです。

要約する

SlowMist セキュリティ チームは、ブラウザ拡張機能は実行可能ファイルを直接実行するのとほぼ同じくらい危険であるため、インストール前に必ずよく確認してくださいとユーザーに注意を促しています。同時に、ハッカーや詐欺師が正当な有名プロジェクトを装い、資金提供やプロモーションなどの名目でコンテンツ作成者を騙そうとする個人メッセージを送信する人たちにも注意してください。最後に、ブロックチェーンの暗い森の中を歩くときは、常に懐疑的な態度を維持し、インストールするものが安全であることを確認してください。