Bản gốc | Odaily Planet Daily ( @OdailyChina )

Tác giả | Asher ( @Asher_0210 )

Đêm qua, nền tảng GMX , một giao thức DeFi hàng đầu trên chuỗi , đã gặp phải một sự cố bảo mật lớn. Hơn 40 triệu đô la tài sản tiền điện tử đã bị tin tặc đánh cắp, bao gồm WBTC, WETH, UNI, FRAX, LINK, USDC, USDT và các mã thông báo chính thống khác. Sau sự cố, Bithumb đã đưa ra thông báo rằng các dịch vụ gửi và rút tiền của GMX sẽ bị đình chỉ cho đến khi mạng lưới ổn định.

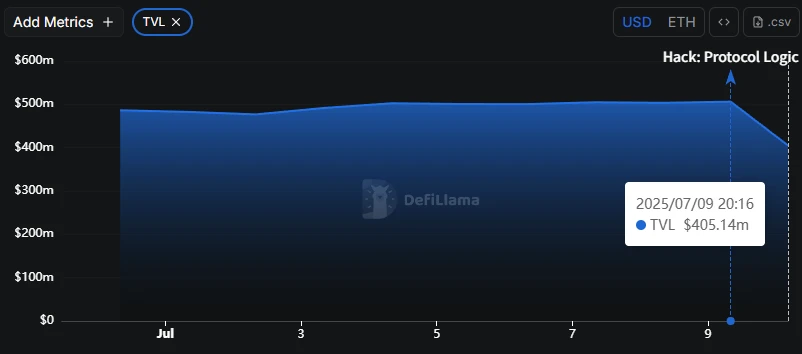

Bị ảnh hưởng bởi vụ trộm, token GMX đã giảm hơn 25% trong 4 giờ, giá đã từng giảm xuống dưới 11 đô la, và hiện tại ở mức 11,8 đô la. Theo dữ liệu của DefiLlama, TVL của GMX đã giảm từ 500 triệu đô la trước vụ trộm xuống còn 400 triệu đô la, mức giảm ngắn hạn lên tới 20%.

Nền tảng GMX TVL bị ảnh hưởng bởi vụ trộm và giảm xuống còn 400 triệu đô la trong một thời gian ngắn

Tiếp theo, Odaily Planet Daily sẽ giải thích lý do GMX bị đánh cắp, phản ứng của nhóm và xu hướng mới nhất của tin tặc.

Kẻ tấn công khai thác lỗ hổng tái nhập

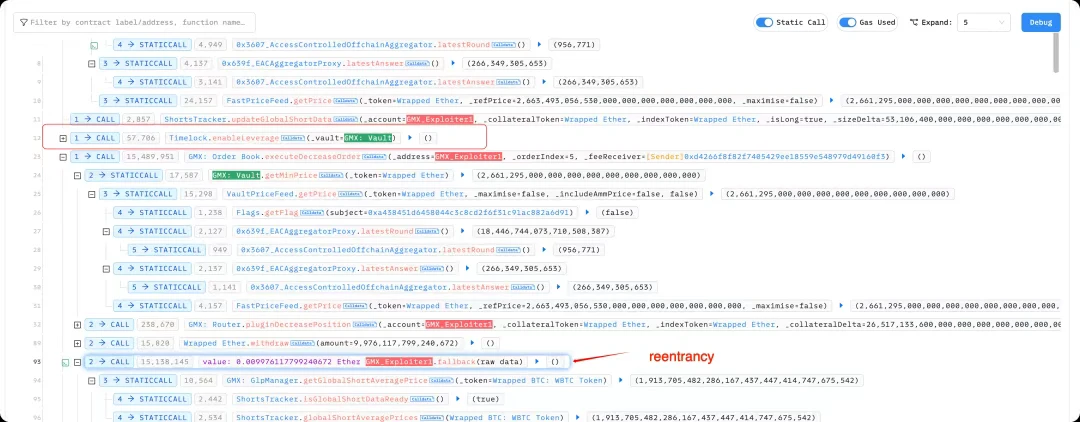

Nguyên nhân gốc rễ của vụ trộm GMX là lỗ hổng tái nhập trong hàm cốt lõi executeDecreaseOrder. Tham số đầu tiên của hàm phải là một tài khoản bên ngoài (EOA), nhưng kẻ tấn công đã truyền vào một địa chỉ hợp đồng thông minh, cho phép kẻ tấn công tái nhập hệ thống trong quá trình chuộc lại và thao túng trạng thái nội bộ. Cuối cùng, các tài sản được chuộc lại vượt xa giá trị thực tế của GLP mà chúng nắm giữ.

Đối tác và giám đốc an ninh thông tin chính của SlowMist 23pds đã đăng trên nền tảng X rằng trong GMX V1, việc thiết lập vị thế bán khống sẽ ngay lập tức cập nhật giá trung bình bán khống toàn cầu (globalShortAveragePrices), ảnh hưởng trực tiếp đến việc tính toán tổng tài sản được quản lý (AUM) và do đó ảnh hưởng đến định giá và số tiền mua lại của mã thông báo GLP.

Kẻ tấn công đã lợi dụng thiết kế của GMX để kích hoạt hàm timelock.enableLeverage trong quá trình thực hiện lệnh (điều kiện tiên quyết để mở các vị thế bán khống lớn) và kích hoạt lỗ hổng tái nhập trong hàm executeDecreaseOrder thông qua lệnh gọi hợp đồng. Sử dụng lỗ hổng này, kẻ tấn công liên tục tạo ra các vị thế bán khống, tăng giá bán khống trung bình toàn cầu một cách giả tạo mà không thực sự thay đổi giá thị trường.

Vì AUM dựa trên cách tính giá này, nền tảng đã nhầm lẫn khi tính toán các khoản lỗ bán khống bị thổi phồng vào tổng tài sản, khiến định giá GLP bị thổi phồng một cách giả tạo. Kẻ tấn công sau đó đã mua lại GLP và rút tài sản vượt xa số cổ phần của mình, thu về khoản lợi nhuận khổng lồ.

Ví dụ về giao dịch tấn công: https://app.blocksec.com/explorer/tx/arbitrum/0x03182d3f0956a91c4e4c8f225bbc7975f9434fab042228c7acdc5ec9a32626ef?line=93

Phản hồi chính thức của GMX: Nhóm thanh khoản GLP của GMX V1 trên Arbitrum đã bị tấn công bởi lỗ hổng bảo mật và phiên bản GMX V2 không bị ảnh hưởng

Để ứng phó với sự cố bảo mật lớn này, nhóm GMX đã đưa ra phản hồi chính thức sớm nhất có thể. Họ đã đăng trên nền tảng X rằng nhóm GLP của GMX V1 trên nền tảng Arbitrum đã bị tấn công bởi một lỗ hổng và khoảng 40 triệu đô la token đã được chuyển từ nhóm GLP sang một ví không xác định. Các đối tác bảo mật đã tham gia vào cuộc điều tra về cuộc tấn công này.

Hiện tại, nền tảng Arbitrum và Avalanche đã vô hiệu hóa các giao dịch cho GMX V1 và các chức năng đúc và đổi GLP để ngăn chặn mọi cuộc tấn công tiếp theo, nhưng lỗ hổng bảo mật này không ảnh hưởng đến phiên bản GMX V2 hoặc chính mã thông báo GMX.

Vì GMX V1 đã bị tấn công, người dùng có thể giảm thiểu rủi ro bằng cách thực hiện các bước sau:

Vô hiệu hóa đòn bẩy: Gọi Vault.setIsLeverageEnabled(false) để tắt đòn bẩy; nếu sử dụng Vault Timelock, hãy gọi Timelock.setShouldToggleIsLeverageEnabled(false).

Đặt maxUsdgAmounts của tất cả token thành 1: Sử dụng Vault.setTokenConfig hoặc Timelock.setTokenConfig để ngăn GLP tiếp tục được đúc. Lưu ý rằng giá trị này phải được đặt thành 1, không phải 0, vì đặt thành 0 đồng nghĩa với việc không có giới hạn trên, điều này sẽ khiến lỗ hổng tiếp tục bị khai thác.

Theo bản cập nhật mới nhất, viên chức này cho biết đã xác nhận rằng cuộc tấn công chỉ nhắm vào GMX V1 và phiên bản hợp đồng GMX V2 không sử dụng cùng một cơ chế tính toán. Tuy nhiên, vì thận trọng, GMX đã cập nhật giới hạn trên của mã thông báo phiên bản GMX V2 trên Arbitrum và Avalanche, do đó việc đúc mã thông báo mới trong hầu hết các nhóm thanh khoản hiện đang bị hạn chế. Khi hạn chế này được dỡ bỏ, bạn sẽ được thông báo sớm nhất có thể.

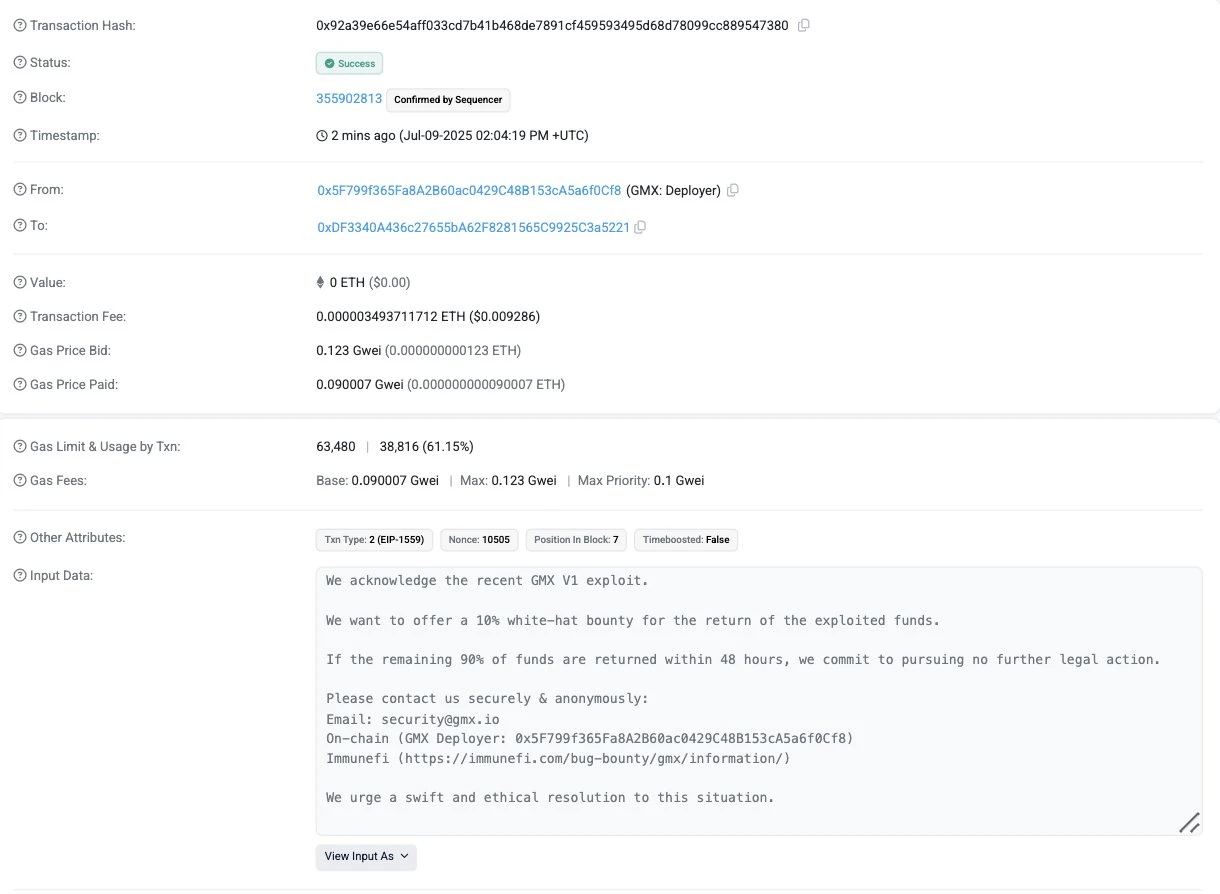

Ngoài ra, dữ liệu trên chuỗi cho thấy GMX đã để lại tin nhắn đến địa chỉ của tin tặc, thừa nhận đã phát hiện ra lỗ hổng trong phiên bản GMX Vl và sẵn sàng thưởng 10% cho hacker. Nếu 90% số tiền còn lại được trả lại trong vòng 48 giờ, GMX sẽ cam kết không thực hiện bất kỳ hành động pháp lý nào nữa.

Tin tặc đã chuyển hơn 30 triệu đô la đến các địa chỉ mới

Xét theo các dấu hiệu trên chuỗi, đây là một hành động đã được lên kế hoạch từ lâu. Số tiền ban đầu của tin tặc đã được chuyển từ giao thức trộn riêng tư Tornado Cash vài ngày trước, cho thấy chúng đã có sự chuẩn bị đầy đủ cho cuộc tấn công này.

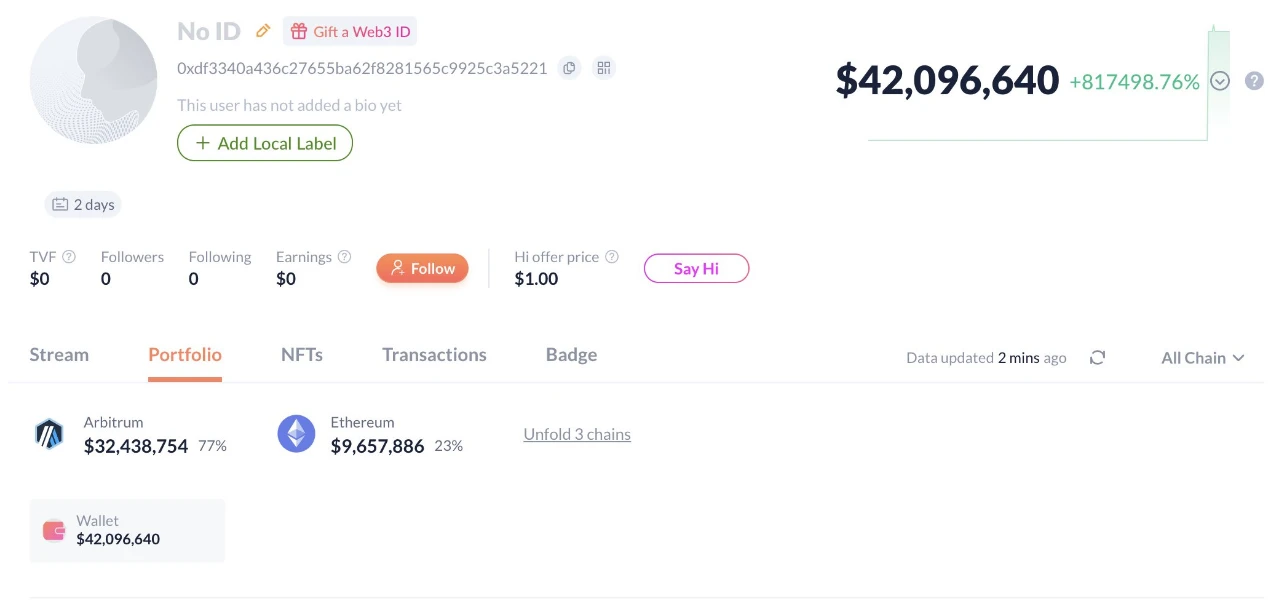

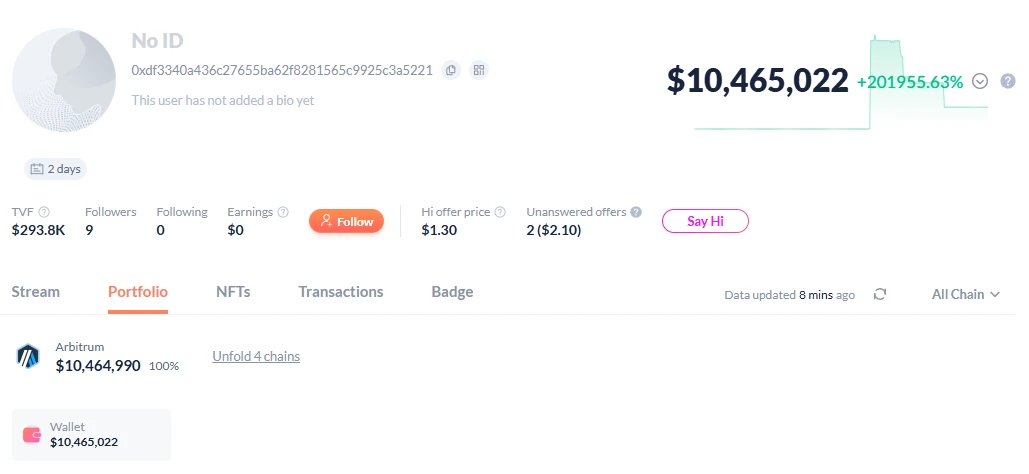

Sau khi đánh cắp hơn 40 triệu đô la tài sản tiền điện tử, tin tặc đã nhanh chóng chuyển hơn 30 triệu đô la tài sản. Theo dữ liệu trên chuỗi, tin tặc GMX đã đánh dấu địa chỉ (địa chỉ: https://debank.com/profile/0xdf3340a436c27655ba62f8281565c9925c3a5221 ) đã chuyển 88 BTC (trị giá khoảng 9,8 triệu đô la Mỹ), hơn 2.200 ETH (trị giá khoảng 5,85 triệu đô la Mỹ), hơn 3 triệu USDC và hơn 1,3 triệu DAI đến địa chỉ mới 0x99cdeb84064c2bc63de0cea7c6978e272d0f2dae ; và đã chuyển hơn 4.300 ETH (trị giá khoảng 11 triệu đô la Mỹ) đến địa chỉ mới 0x6acc60b11217a1fd0e68b0ecaee7122d34a784c1 . Tổng cộng, hơn 30 triệu đô la tiền đã được chuyển đến các địa chỉ mới khác.

Tin tặc đã đánh cắp hơn 40 triệu đô la tài sản

Số tiền còn lại là 10 triệu đô la trong địa chỉ tin tặc hiện tại vẫn chưa được chuyển đi

Thám tử chuỗi ZachXBT đã đăng một bài viết trên nền tảng X, chỉ trích Circle vì sự thờ ơ của họ đối với hành vi của tin tặc. Ông cho biết vụ tấn công GMX đã xảy ra cách đây 1 đến 2 giờ, nhưng Circle không có bất kỳ hành động nào chống lại tin tặc. Kẻ tấn công thậm chí còn sử dụng giao thức chuyển tiền xuyên chuỗi CCTP của Circle để chuyển số tiền bị đánh cắp từ Arbitrum sang Ethereum.

bản tóm tắt

Vụ trộm này không chỉ tiết lộ những sai sót chính của GMX V1 trong việc xác minh quyền của người gọi, thời gian cập nhật trạng thái và thiết kế cơ chế đòn bẩy mà còn một lần nữa gióng lên hồi chuông cảnh báo cho toàn bộ ngành: trong một hệ thống liên quan đến logic tài chính phức tạp (như đòn bẩy, giá động) và đường dẫn thực hiện hợp đồng, bất kỳ mục nhập không được bảo vệ nào cũng có thể trở thành điểm khởi đầu của một sự kiện thiên nga đen.

Điều đáng chú ý là tin tặc đã đổi hầu hết tài sản bị đánh cắp lấy tiền điện tử khó đóng băng hơn, đặc biệt là tài sản phi tập trung như ETH và DAI, và phân tán tiền qua nhiều địa chỉ mới, làm tăng thêm khó khăn trong việc theo dõi và khôi phục chúng. Kế hoạch tiền thưởng mũ trắng 10% để đổi lấy miễn trừ do GMX đề xuất cũng phơi bày thực tế hiện tại về việc thiếu cơ chế giải trình pháp lý thống nhất trong thế giới Web3.

Đối với các nhà phát triển DeFi, có lẽ câu hỏi họ nên suy nghĩ nhiều hơn không phải là tin tặc đã thành công như thế nào, mà là liệu đã thiết lập đủ cơ chế để hạn chế sự xuất hiện của các đường tấn công cực đoan nhất khi hệ thống quản lý tài sản thực của người dùng hay chưa. Nếu không, bất kể logic sản phẩm hoàn hảo đến đâu, một khi thiếu thiết kế ranh giới bảo mật, cuối cùng sẽ khó thoát khỏi chi phí rủi ro hệ thống.